Contrôles de gestion des accès à privilèges (PAM) pour la cyber assurance

Prouvez facilement aux fournisseurs de cyber assurance l’application des meilleures pratiques en matière de gestion des accès à privilèges

Défi

Le secteur de la cyber assurance s’attend à ce que vous mettiez en place les meilleures pratiques en matière de solutions PAM avant de vous octroyer une police d’assurance.

Risque

Si vous ne pouvez pas prouver les politiques et procédures en place en matière de solutions PAM, vous ne pourrez peut-être pas obtenir ou renouveler votre assurance.

Solution

Lorsque les fournisseurs constatent que vous disposez de la solution PAM, leader du secteur, ils accordent et renouvellent les assurances plus rapidement.

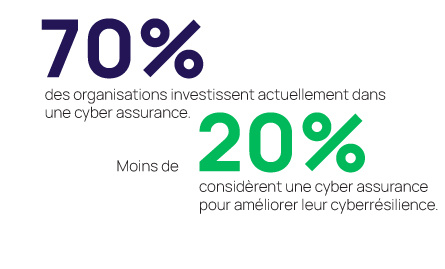

Transférez vos risques en souscrivant une cyber assurance

Près de 70 % des organisations investissent actuellement dans des produits d’assurance et un peu moins de 20 % envisagent la cyber assurance pour améliorer leur cyberrésilience (EN), selon une étude de Delinea. Les compagnies d’assurance et les courtiers font de leur mieux pour évaluer votre cyber-risques, afin de pouvoir proposer des politiques avec des conditions et des coûts appropriés. Dans le cadre du processus de demande d’assurance, attendez-vous à des enquêtes et à des entretiens avec des experts en cybercriminalité, demandant des preuves que vos contrôles de sécurité sont en place et fonctionnent comme prévu.

Téléchargez notre template de la Cyber Insurance Readiness Checklist (EN) - il vous guidera à travers les principales questions posées par la plupart des compagnies d’assurance lorsque vous souscrivez une cyber assurance.

Protégez les accès à privilèges et gérez les mots de passe de l’entreprise

Secret Server vous offre les fonctionnalités nécessaires pour détecter, gérer, protéger et auditer automatiquement les accès aux comptes à privilèges. Fondé sur la solution PAM (EN) vault, leader du secteur, Secret Server gère tous les types de secrets et d’identifiants à privilèges, y compris les mots de passe et les clés SSH pour les administrateurs de domaine, les comptes d’application, les comptes de base de données, les tiers et les utilisateurs professionnels.

Le reporting est également un élément crucial pour démontrer la conformité aux assureurs qui souhaitent voir en un coup d’œil dans quelle mesure les politiques sont respectées et où il existe des exceptions. Secret Server vous assiste pour répondre à ces exigences et démontrer votre conformité, facilitant ainsi le passage des restrictions imposées par les assurances. Les fonctions de reporting prêtes à l’emploi et facilement personnalisables permettent de gagner du temps en facilitant les examens et les audits.

Appliquer la MFA sur les serveurs

Les compagnies d’assurance savent que les cybercriminels cherchent à attaquer les serveurs pour exfiltrer des données sensibles et avoir un impact négatif sur les opérations, ce qui entraîne des amendes coûteuses et des temps d’arrêt. C’est pourquoi il est important de leur montrer comment identifier et contenir les attaques basées sur le serveur, avec la MFA au niveau du serveur et des restrictions quant à l’élévation des privilèges sur les serveurs.

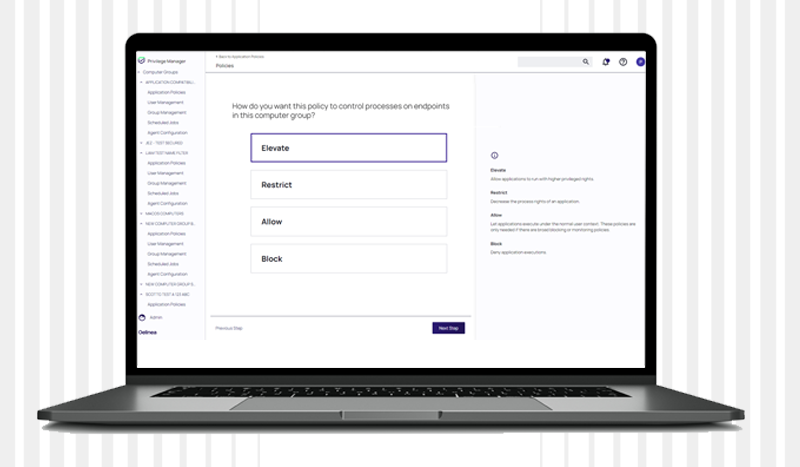

Gérez les privilèges des postes de travail avec le contrôle des applications

Les compagnies d’assurance veulent comprendre comment vous allez gérer les attaques de phishing qui pourraient installer des logiciels malveillants et des ransomwares sur les terminaux tels que les machines des utilisateurs professionnels. Montrez-leur comment éliminer les comptes d’administrateurs locaux et créer des listes d’autorisation, de refus et de restriction pour aider à prévenir les attaques basées sur les postes de travail.

Administrez les comptes de service de A à Z

Account Lifecycle Manager garantit une bonne gouvernance des accès à vos comptes de service. Vous pouvez détecter, sécuriser, provisionner et désactiver les comptes de service sans vous soucier de rompre les dépendances ou d’impacter le temps de disponibilité.

Besoin de démontrer votre conformité en matière de cyber assurance ?

Ces ressources vous préparent aux négociations en matière de cyber assurance.

Obtenez ces ressources indispensables :

-

Conversational Cyber Insurance

-

Cyber Insurance Survey Results from 300 IT Decision-Makers

-

Cyber Insurance Readiness Checklist

-

Privileged Account Discovery Tool for Windows

Solutions de gestion des accès à privilèges pour la cyber assurance

Des essais logiciels complets et gratuits vous permettent d’être rapidement opérationnel

Secret Server

Sécurisez les identifiants, garantissez la complexité des mots de passe et déléguez l’accès en fonction des rôles.

Server PAM

Gérez de manière centralisée les identités et les politiques tout en appliquant le principe du moindre privilège pour les serveurs sur site et hébergés dans le cloud.

Privilege Manager

Supprimez les droits d’administrateur local et mettez en œuvre un contrôle des applications basé sur des politiques via une solution unique.

Account Lifecycle Manager

Gouvernance intuitive des comptes de service, de la découverte à la désactivation, en passant par le provisionnement.