Privileged Access Management (PAM)-Kontrollen für Cyberversicherungen

Kurze Demonstration von Best Practices im Bereich Privileged Access Management für Anbieter von Cyberversicherungen

Herausforderung

In der Branche der Cyberversicherungen wird erwartet, dass Sie über Best Practices im Bereich PAM verfügen, bevor eine Police ausgestellt wird.

Risiko

Wenn Sie keine PAM-Richtlinien und -Verfahren nachweisen können, erhalten Sie Ihre Police möglicherweise nicht oder können diese nicht verlängern.

Lösung

Wenn Versicherer sehen, dass Sie eine branchenführende PAM-Lösung nutzen, erfolgt die Ausstellung und Verlängerung von Policen schneller.

Schließen Sie eine Cyberversicherung ab, um Ihr Risiko zu übertragen

Untersuchungen von Delinea zeigen, dass fast 70 % der Unternehmen derzeit in eine Versicherung investieren, während nur knapp 20 % eine Cyberversicherung in Betracht ziehen, um ihre Cyber-Resilienz zu verbessern (EN). Versicherungsträger und -makler versuchen ihr Bestes, um Ihr Cyber-Risiko zu berechnen, damit sie Policen mit angemessenen Bedingungen und Kosten anbieten können. Im Rahmen des Versicherungsantragsverfahrens sind Erhebungen und Befragungen von Cybersicherheitsexperten zu erwarten, in denen der Nachweis erbracht werden muss, dass Ihre Sicherheitskontrollen vorhanden sind und wie erwartet funktionieren.

Laden Sie unsere Muster-Checkliste zur Vorbereitung auf die Cyberversicherung (EN) herunter. Sie führt Sie durch die wichtigsten Fragen, die die meisten Versicherungsgesellschaften stellen, wenn Sie eine Cyberversicherung beantragen.

Schutz des privilegierten Zugriffs und Verwaltung von Unternehmenspasswörtern

Mit Secret Server können Sie den Zugriff auf privilegierte Konten automatisch ermitteln, verwalten, schützen und prüfen. Mit dem branchenführenden Privileged Access Management (PAM) (EN)-Vault als Kernstück verwaltet Secret Server alle Arten von Secrets und privilegierten Zugangsdaten, einschließlich Passwörtern und SSH-Schlüsseln für Domänenadministratoren, Anwendungskonten, Datenbankkonten, Drittanbieter und Geschäftsanwender.

Das Reporting ist ebenfalls ein wichtiger Bestandteil für den Nachweis der Compliance gegenüber Versicherern, die auf einen Blick sehen möchten, wie gut Richtlinien eingehalten werden und wo es Ausnahmen gibt. Mithilfe der Funktionen von Secret Server können Sie diese Anforderungen erfüllen und Ihre Compliance nachweisen, um die Anforderungen von Versicherungen zu erfüllen. Sofort einsatzbereite und leicht anpassbare Berichtsfunktionen sparen Zeit und erleichtern Prüfungen durch das Management und Audits.

Erzwingen von MFA auf Servern

Versicherungsgesellschaften wissen, dass Cyberkriminelle beim Angriff von Servern darauf abzielen, sensible Daten zu exportieren und den Betrieb negativ zu beeinflussen. Dies hat hohe Geldstrafen und kostspielige Ausfallzeiten zur Folge. Deshalb ist es wichtig, Ihnen zu zeigen, wie sie serverbasierte Angriffe erkennen und eindämmen können - mit MFA auf Serverebene und Einschränkungen bei der Berechtigungserhöhung auf Servern.

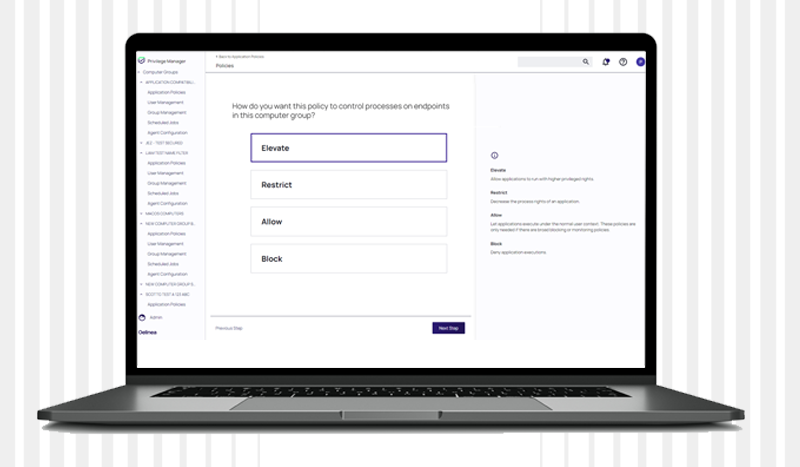

Verwalten von Workstation-Berechtigungen mit Anwendungskontrolle

Versicherungsgesellschaften möchten wissen, wie Sie mit Phishing-Angriffen umgehen, bei denen Malware und Ransomware auf Endgeräten, wie den Rechnern von Geschäftskunden, installiert werden könnten. Zeigen Sie ihnen, wie Sie lokale Administratorkonten abschaffen und Listen zum Zulassen, Verweigern und Einschränken erstellen, um Workstation-basierte Angriffe zu verhindern.

Zugriffssteuerung für Servicekonten von Anfang bis Ende

Account Lifecycle Manager sorgt für eine ordnungsgemäße Zugriffssteuerung Ihrer Servicekonten. Sie können Servicekonten erkennen, sichern, bereitstellen und deaktivieren, ohne sich Sorgen darüber machen zu müssen, dass Sie Abhängigkeiten stören oder die Betriebszeit beeinträchtigen.

Müssen Sie Ihre Einhaltung von Vorschriften für eine Cyberversicherung nachweisen?

Diese ausgewählte Sammlung von Ressourcen bereitet Sie auf Verhandlungen mit Cyberversicherern vor.

In diesem Toolkit enthalten ist:

- Conversational Geek’s Guide to Cyber Insurance

- Umfrageergebnisse zu Cyberversicherungen unter 300 IT-Entscheidungsträgern

- Checkliste zur Vorbereitung auf die Cyberversicherung

- Tool für die Erkennung privilegierter Konten für Windows

Privileged Access Management-Lösungen für Cyberversicherungen

Mit den umfassenden kostenlosen Testversionen sind Sie sofort startklar

Secret Server

Bewahren Sie Zugangsdaten sicher auf, stellen Sie die Komplexität von Passwörtern sicher und delegieren Sie rollenbasierten Zugriff.

Server PAM

Verwalten Sie Identitäten und Richtlinien zentral und setzen Sie dabei Least Privilege für On-Premise- und Cloud-gehostete Server durch.

Account Lifecycle Manager

Privilege Manager

Schaffen Sie lokale Administratorrechte ab und implementieren Sie richtlinienbasierte Anwendungskontrolle in einer einzigen Lösung.