Gestion des accès à privilèges et parcours Zero Trust

Découvrez pourquoi une solution PAM moderne doit être la première étape de votre parcours vers la sécurité Zero Trust.

Défi

Vous ne pouvez pas compter sur le périmètre du réseau pour séparer les employés internes de confiance, des intervenants externes non fiables.

Risque

Les privilèges permanents et les droits d’accès étendus favorisent les violations de données et les cyber attaques.

Solution

Selon IBM, le modèle Zero Trust réduit les cyber-risques et diminue de 42% le coût d'une violation des données.

Qu’est-ce que la sécurité Zero Trust?

Les instances réglementaires, les organismes gouvernementaux et les DSI imposent le modèle Zero Trust en matière de cybersécurité. Que signifie l’approche Zero Trust pour votre stratégie de sécurité ?

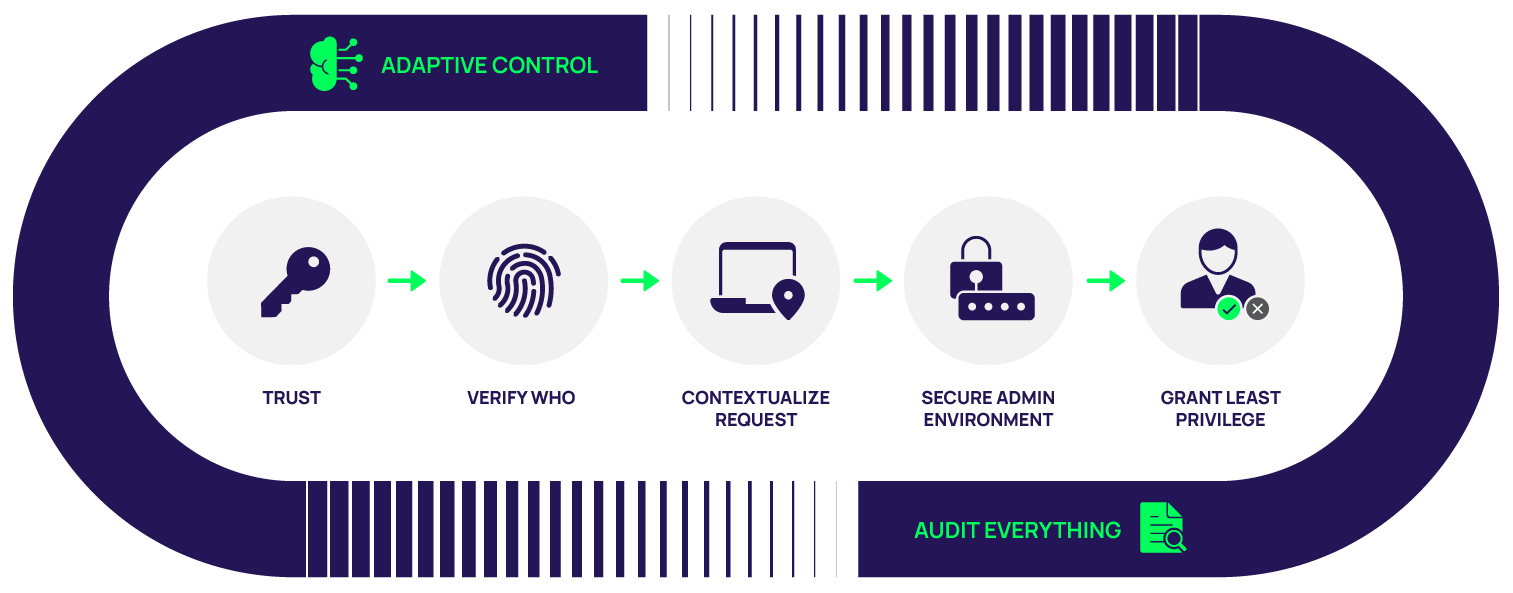

Avec un modèle de sécurité Zero Trust, aucun utilisateur n’est automatiquement approuvé, même s’il est autorisé à accéder au réseau. Au lieu de cela, toutes les identités sont vérifiées, un accès minimal est accordé en fonction du contexte et les activités sont surveillées pour s’assurer que les contrôles fonctionnent comme prévu.

Comment adopter une approche Zero Trust?

Le modèle Zero Trust exige de multiples contrôles de sécurité sur l’ensemble de l’environnement informatique pour protéger et gérer les identités, les appareils, les réseaux, les applications et les données.

Les fonctionnalités du PAM telles que la vérification des identités, l’adoption de l’authentification multi-facteurs (MFA) et l’application du principe du moindre privilège sont essentielles pour relever les défis du Zero Trust.

Redéfinir le PAM

Vérifiez qui demande un accès

Une approche Zero Trust consiste à passer d’une confiance implicite lorsque les utilisateurs se trouvent au sein du réseau à une confiance explicite, obtenue via des mécanismes de vérification incrémentiels des utilisateurs et de leurs appareils.

Établissez et gérez des identités uniques à faible niveau de privilèges pour tous les utilisateurs nécessitant un accès à privilèges, y compris le service IT, les utilisateurs professionnels, les applications et les services. Fournissez un accès juste-à-temps via des workflows et appliquez partout la MFA afin de garantir les identités.

Découvrez comment gérer les identités dans le cloud et sur site avec Server PAM »

Limitez et sécurisez les comptes à privilèges

Dans le domaine du PAM, la mesure la plus simple pour éliminer rapidement et efficacement une part de risque significative consiste à placer les comptes à privilèges partagés dans un coffre-fort et à appliquer une rotation automatique des mots de passe à intervalles réguliers.

Le PAM comprend un moteur centralisé de politiques pour gérer toutes les demandes d’accès en appliquant les approbations et la gouvernance tout au long du cycle de vie des comptes à privilèges. Le PAM vous permet de réduire la surface d’attaque en éliminant les comptes à privilèges partagés inutiles et de protéger ceux dont vous avez absolument besoin dans un coffre-fort sécurisé.

Découvrez comment Secret Server sur Delinea Platform gère les comptes à privilèges »

Suivez le principe du moindre privilège

Une stratégie de sécurité Zero Trust implique de ne jamais accorder de privilèges étendus ou permanents. Au lieu de cela, accordez uniquement le niveau de privilège requis pour exécuter des tâches spécifiques et seulement pour la période nécessaire. Toute élévation de privilèges doit être approuvée et limitée en termes de durée et de portée.

L’élimination des comptes d’administrateurs locaux empêche l’installation de logiciels malveillants et les mouvements latéraux. Il est essentiel de fournir seulement un accès limité aux postes de travail et aux serveurs.

Découvrez comment fournir aux administrateurs un accès Zero Trust aux serveurs avec Server PAM »

Surveillez et auditez tous vos processus

La surveillance continue est un contrôle de sécurité essentiel dans un modèle Zero Trust. Vous devez surveiller toute l’activité des utilisateurs à privilèges et être en mesure d’enregistrer, d’examiner et de documenter l’ensemble des processus au niveau granulaire.

Le PAM vous permet d’améliorer la responsabilité, de mener des investigations numériques et de prouver la conformité aux règlementations gouvernementales et aux exigences sectorielles.

Découvrez comment Privileged Behavior Analytics détecte les comportements non conformes »

Solutions PAM pour une sécurité Zero Trust

Des essais logiciels complets et gratuits vous permettent d’être rapidement opérationnel

Secret Server

Découvrez les comptes à privilèges, protégez les identifiants, garantissez la complexité des mots de passe, déléguez l’accès et gérez les sessions.

Server PAM

Gérez de manière centralisée les identités et les politiques tout en appliquant le principe du moindre privilège pour les serveurs sur site et hébergés dans le cloud.

Privilege Manager

Supprimez les droits d’administrateur local et mettez en œuvre un contrôle des applications basé sur des politiques via une solution unique.

Least Privilege Cybersecurity for Dummies (Notions essentielles du moindre privilège en matière de cybersécurité)

EBOOK GRATUIT

Un guide intelligent pour propulser votre stratégie du moindre privilège. Obtenez cet eBook gratuit de 16 pages et découvrez comment limiter l’accès des utilisateurs et applications aux comptes à privilèges, en particulier aux terminaux, grâce à divers contrôles et outils, sans affecter la productivité.