Appliquez le principe du moindre privilège sur les serveurs

Protégez les accès à privilèges aux serveurs grâce à la consolidation des identités et à la gestion centralisée des privilèges sur les serveurs Windows, Linux et Unix.

Protégez les serveurs avec des contrôles d’autorisation intuitifs basés sur des politiques et la MFA en profondeur

Renforcez la sécurité

et réduisez les risques

et réduisez les risques

Administrez de manière centralisée l’accès à privilèges juste-à-temps et juste-assez. Assurez la protection des identités grâce à l’authentification multi-facteurs (MFA) dès la connexion au système et à l’élévation des privilèges pour empêcher les mouvements latéraux.

Consolidez les identités

et améliorez la productivité

et améliorez la productivité

Éliminez le nombre excessif de comptes locaux non gérés et utilisez des comptes de répertoire d’entreprise pour accéder à Windows, Linux ou Unix sur site ou dans le cloud afin de limiter la prolifération des identités et simplifier les workflows.

Contrôlez plus facilement les

activités à privilèges

activités à privilèges

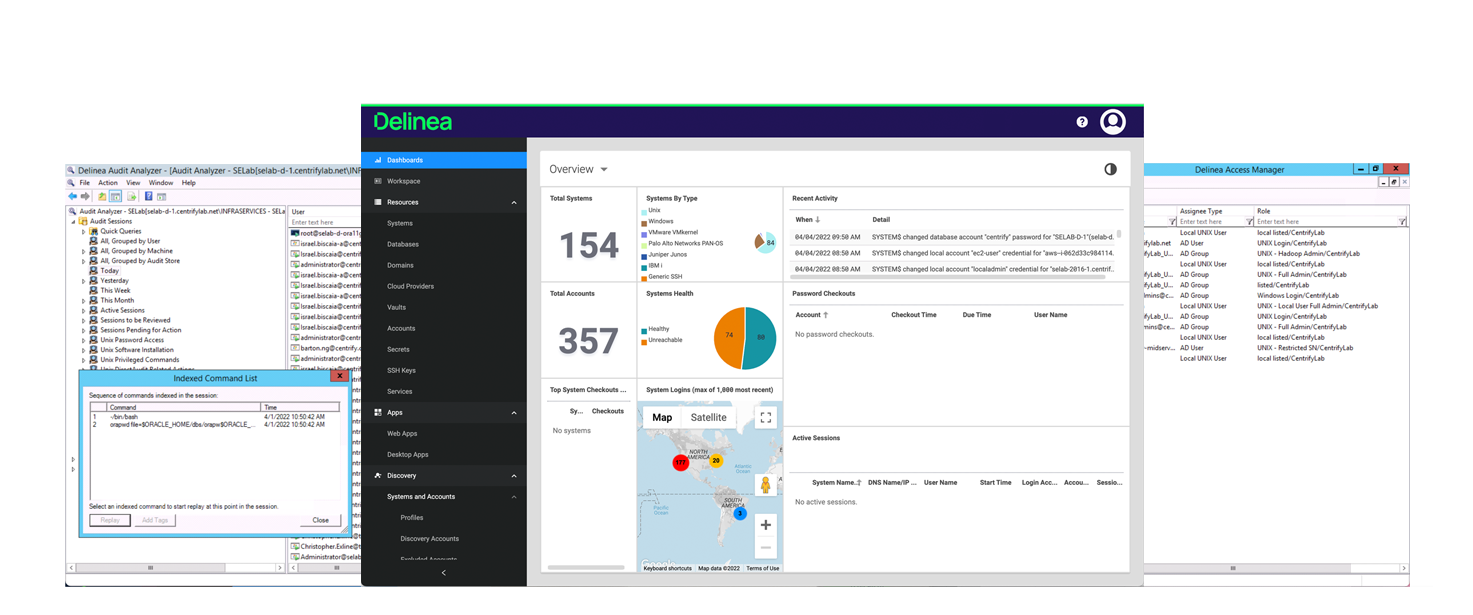

Bénéficiez d’un audit précis basé sur l’hôte et des enregistrements de session pour identifier les activités à privilèges potentiellement dangereuses et démontrer les contrôles de conformité avec des données d’audit non altérées.

Appliquer les bonnes pratiques du Zero trust et du moindre privilège sur les serveurs Windows, Linux et Unix dans les environnements de cloud hybride

Delinea contrôle de manière intuitive et précise les accès à privilèges aux serveurs avec une élévation des privilèges juste-assez et juste-à-temps. Elle fournit un contrôle supplémentaire des identités avec une MFA à plusieurs niveaux qui empêche les mouvements latéraux tout en augmentant la responsabilité.

La livraison flexible garantit que, quel que soit votre environnement, vous pouvez protéger et surveiller les accès aux serveurs.

Privilege Control for Servers

Intégré à la plateforme cloud-native Delinea Platform et basé sur votre coffre-fort d’entreprise, Privilege Control for Serveurs étend la gestion des accès à privilèges et superpose la sécurité directement sur vos serveurs à l’aide des identités d’entreprise.

Privilege Control for Servers permet une visibilité claire sur toutes les activités à privilèges et les accès aux serveurs avec une découverte continue, une authentification adaptative, des informations basées sur l’hôte, une gestion des politiques et l’AD Bridging.

Gérez de manière fluide les accès à privilèges juste-à-temps et juste-assez sur les serveurs Windows, Linux et Unix, tout en appliquant l’authentification multi-facteurs (MFA) lors de la connexion et l’élévation des privilèges pour un contrôle supplémentaire des identités.

Cloud Suite

Avec une solution SaaS autonome, consolidez les identités et exploitez plusieurs services de répertoire tels qu’AD, OpenLDAP, Ping Identity et Azure AD qui permettent aux entreprises modernes de rationaliser les accès à privilèges à leurs serveurs.

Cloud Suite permet une transformation cloud à grande échelle. Cette solution permet aux entreprises d’administrer les accès à privilèges à l’aide de politiques gérées de manière centralisée et appliquées de façon dynamique sur le serveur.

Avec Cloud Suite, les organisations minimisent leur surface d’attaque en établissant des identités de machine fiables et en tirant parti des identités d’entreprise pour l’authentification, en mettant en œuvre les privilèges juste-à-temps et la MFA et en sécurisant les accès à distance tout en procédant à un audit complet.

Server Suite

Avec une solution autonome sur site, appliquez les bonnes pratiques du moindre privilège pour les serveurs et gérez les politiques de manière centralisée depuis Active Directory

Server Suite unifie la gestion des politiques pour Windows, Linux et UNIX au sein d’Active Directory. Cette solution permet aux entreprises d’administrer globalement les accès à privilèges grâce à des politiques gérées de manière centralisée et appliquées de façon cohérente sur le serveur.

Avec Server Suite, les entreprises réduisent leur surface d’attaque en établissant des identités de machine Active Directory de confiance et en exploitant les identités d’entreprise pour l’authentification, en mettant en œuvre les privilèges juste-à-temps et juste-assez et la MFA, et en sécurisant les accès à distance tout en procédant à un audit complet.

Appliquer systématiquement le principe du moindre privilège

Gérez de manière centralisée les politiques des accès à privilèges et d’application de la MFA dans Active Directory (AD) (zones brevetées) ou à partir de fournisseurs d’identité cloud. Identité d’entreprise unique pour la connexion des utilisateurs.

Minimiser les risques en adoptant les bonnes pratiques

Alignez vos processus sur les réglementations et bonnes pratiques, telles que le Zero Trust et l’élimination des privilèges continus pour vous protéger contre les attaques par rançongiciel et les fuites de données.

Élévation de privilèges précise

Appliquez des politiques au niveau de l’hôte pour un contrôle et une élévation des privilèges précis. Mettez en œuvre des workflows en libre-service pour automatiser les demandes d’accès juste-à-temps.

Appliquer la MFA adaptative

Politiques MFA appliquées à l’ouverture de session et à l’élévation des privilèges sous Windows, Linux et Unix pour un meilleur contrôle des identités et des exigences en matière de cyber assurance.

Répondre plus facilement aux exigences de conformité

Pistes d’audit et enregistrements de session de niveau légal pour l’examen de la sécurité, la réponse aux incidents, la conformité et la responsabilité totale.

L’architecture moderne et évolutive simplifie la gestion des accès à privilèges dans les environnements de serveur complexes.

Fonctionnalités |

|

Gestion centralisée des identités et des politiques entre les différents fournisseurs d’identité |

|

Choix de fournisseurs d’identité cloud ou Active Directory grâce à la technologie brevetée Zone |

|

Multi-directory brokering |

|

Application de l’authentification multi-facteurs (MFA) partout |

|

Audit granulaire basé sur l’hôte et enregistrement des sessions |

|

Consolidation des identités pour réduire la surface d’attaque |

|

Application cohérente du principe du moindre privilège pour le Zero Trust |

|

Téléchargez la fiche technique de Server PAM pour plus d’informations.

Demander un essai

Consolidation des identités à la pointe de l’industrie et accès juste-assez et juste-à-temps pour les serveurs

Simplifiez l’authentification des utilisateurs et la connexion sans mot de passe aux serveurs en consolidant les identités dans Active Directory et les services de répertoire cloud les plus populaires, tout en appliquant la MFA pour une sécurité accrue concernant les identités.

Appliquez le principe du moindre privilège à l’ensemble de l’infrastructure informatique sur site et dans le cloud.

Identifiez les abus de privilèges, contrecarrez les attaques et prouvez facilement la conformité réglementaire avec une piste d’audit détaillé et des enregistrements de sessions qui capturent toutes les activités à privilèges.

L’application du principe du moindre privilège sur les serveurs est un élément fondamental de l’Extended PAM.

La définition standard du PAM n’est pas suffisante pour faire face au risque croissant de cyber attaques. Nous pensons que le PAM doit tenir compte de l’explosion du nombre d’identités et de la complexité informatique actuelle.

Nos produits fournissent des contrôles d’autorisation efficaces pour une approche de la sécurité centrée sur l’identité.

Multi-Directory Brokering

Multi-Directory Brokering est conçu pour simplifier la connexion administrative aux serveurs répartis dans le centre de données et les plateformes IaaS.

MFA adaptative pour les accès à privilèges

L’authentification multi-facteurs (MFA) de Delinea pour les accès à privilèges, basée sur les risques, fournit une couche supplémentaire de sécurité qui stoppe les attaques en cours sur les ressources critiques.

Comment appliquer aucun privilège permanent ?

Accès sécurisé à des infrastructures cloud hybrides modernes comprenant des serveurs Windows, Linux et UNIX fonctionnant sur du matériel bare-metal traditionnel, des systèmes virtuels, des conteneurs et des microservices.

Guide conversationnel sur la sécurité des accès aux serveurs

Vos données les plus critiques se trouvent sur des serveurs locaux et dans le cloud. Lisez ce livre pour savoir comment mieux protéger l’accès à vos serveurs.