Gestion des accès à privilèges (PAM) pour la réponse aux incidents

Découvrez comment le PAM vous aide à déterminer l’étendue d’un cyber incident et à limiter les dégâts.

Défi

Les pare-feux et les outils antivirus ne suffisent pas à détecter et à bloquer les cyber attaques sophistiquées.

Risque

Lorsque des comptes à privilèges sont compromis, une violation peut se transformer en cyber catastrophe.

Solution

Pour réduire les efforts et les coûts liés à la réponse aux incidents, ajoutez une couche d’accès à privilèges à l’ensemble des postes de travail et des serveurs.

Connaissez-vous les signes d’une attaque de comptes à privilèges?

Le temps moyen pour détecter et contenir une violation de données est de presque 300 jours. Pour réduire le temps d'attente, vous devez connaître les signes avant-coureurs d'une attaque de compte à privilèges :

- Nombre excessif d’échecs de connexion

- Activité inhabituelle liée aux mots de passe

- Activité nécessitant une augmentation soudaine de la bande passante

- Activité excessive en dehors des heures de travail

- Connexions multiples avec le même compte à privilèges sur une courte période

- Accès à des comptes à privilèges via une adresse IP ou un pays inattendu

- Journaux d’événements comportant des activités et des ID d’événements suspects

- Incohérence entre le comportement d’un utilisateur légitime et son profil comportemental

Plan de réponse aux incidents

Modèle de plan de réponse aux incidents comprend une liste de contrôle des rôles et responsabilités, ainsi que des procédures exploitables détaillées, permettant d’évaluer l’impact d’un incident de cybersécurité et de le contenir avant qu’il n’affecte les systèmes critiques.

Validez les identités et l’activité des comptes à privilèges

Lorsque des comptes à privilèges n’ont pas été utilisés depuis un certain temps ou qu’ils sont utilisés pour la première fois, il est important de vérifier si l’activité est conforme ou suspecte. Si elle est suspecte, vous pouvez déclencher l’authentification multi-facteurs (MFA) ou l’examen par des pairs pour vous assurer que les privilèges sont utilisés de manière appropriée.

Il est essentiel d’appliquer les politiques MFA de manière cohérente sur tous vos systèmes réglementés et critiques pour assurer la sécurité de votre entreprise et réduire les risques d’intrusion.

Découvrez comment Server PAM valide les identités et applique partout la MFA»

Appliquez la rotation dynamique des mots de passe pour les comptes à privilèges

La rotation régulière et à la demande des mots de passe peut faciliter l’identification des violations potentielles de comptes à privilèges en poussant les attaquants à se dévoiler. Appliquez la rotation des mots de passe pour les comptes à privilèges non humains et partagés partout où c’est possible, surtout s’ils ont été utilisés ou divulgués.

La rotation automatisée des mots de passe crée un processus éprouvé et reproductible, qui peut être appliqué de manière cohérente afin de garantir le respect des exigences de sécurité. Les logiciels PAM avancés offrent une protection permanente. Ils recherchent les problèmes en continu et les résolvent immédiatement.

Découvrez comment Secret Server sur Delinea Platform gère les mots de passe »

Découvrez en continu les comptes à privilèges nouvellement créés ou modifiés

Les employés téléchargent, déploient de nouvelles applications et installent de nouveaux systèmes constamment. Si certains sont connus du service informatique, d’autres peuvent être « non approuvés » et installés sans son intervention.

Si vous ignorez où se trouvent les comptes à privilèges, vous laissez des brèches potentielles permettant aux cybercriminels de contourner les contrôles de sécurité. Des acteurs externes malveillants peuvent créer des comptes pour un accès ultérieur et passer inaperçus pendant des mois.

L'outil Account Discovery permet de rechercher facilement les comptes à privilèges afin que vous puissiez définir les politiques de gestion appropriées.

Découvrez les comptes à privilèges non conformes avec l’outil gratuit PAM Discovery Tool » (EN)

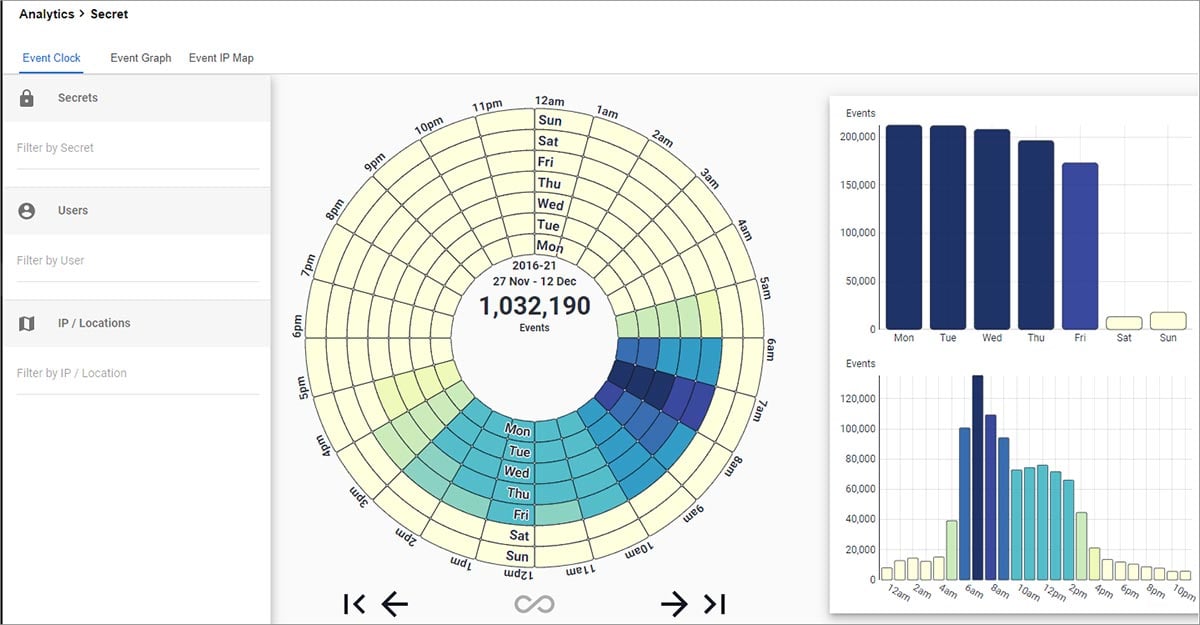

Surveillez et enregistrez l’activité des comptes à privilèges

La gestion des sessions fournit des journaux d’audit détaillés et des enregistrements visuels consultables couvrant toute l’activité des comptes à privilèges, à des fins de surveillance et d’investigation numérique après un incident.

La gestion, le suivi et le contrôle des sessions renforcent la surveillance et la responsabilité, ce qui vous permet d’atténuer les risques d’utilisation abusive des comptes. Même les entreprises dotées de programmes PAM matures ne peuvent se contenter de croire que leurs employés utilisent toujours les accès à privilèges de façon appropriée. La gestion des sessions offre un niveau de surveillance supplémentaire pour s’assurer que les meilleures pratiques de PAM sont toujours respectées.

Découvrez comment Secret Server sur Deline Platform gère les mots de passe »

Détectez automatiquement les comportements anormaux

L’analyse comportementale au sein des systèmes de gestion des privilèges avancés détecte automatiquement les activités de comptes à privilèges qui sortent de l’ordinaire. Les alertes de comportement suspect concernant les comptes à privilèges peuvent être envoyées aux équipes de réponse aux incidents pour faire l’objet d’une analyse complémentaire et de mesures pertinentes.

L’apprentissage automatique avancé analyse l’activité des comptes à privilèges afin que vous puissiez détecter les problèmes et évaluer l’étendue d’une violation. Votre solution PAM peut envoyer des notifications d’alerte sur Slack ou ouvrir un ticket sur ServiceNow lorsque les risques dépassent certains seuils.

Solutions PAM pour la réponse aux incidents

Des essais de logiciels complets et gratuits vous permettent d’être rapidement opérationnel.

Secret Server

Découvrez les comptes à privilèges, protégez les identifiants, garantissez la complexité des mots de passe, déléguez l’accès et gérez les sessions.