Durchsetzung des Least-Privilege-Prinzips auf Servern

Schützen Sie den privilegierten Zugriff auf Server durch Identitätskonsolidierung und zentralisierte Verwaltung von Just-in-Time- und Just-Enough-Privilegien auf Windows-, Linux- und Unix-Servern.

Schützen Sie Server mit nahtlosen richtlinienbasierten Autorisierungskontrollen und MFA im Detail

Erhöhung der Sicherheit und Risikoeindämmung

Verwalten Sie den Zugriff zentral mit Just-in-Time- und Just-Enough-Privilegien und gewährleisten Sie Identitätssicherung mit Multi-Faktor-Authentifizierung bei der Systemanmeldung und bei der Erhöhung der Berechtigungen, um laterale Bewegungen zu verhindern.

Identitätskonsolidierung und verbesserte Produktivität

Beseitigen Sie die große Anzahl nicht verwalteter lokaler Konten und verwenden Sie Unternehmensverzeichniskonten für den Zugriff auf Windows, Linux oder Unix On-Premise oder in der Cloud, um die Identitätsausweitung zu begrenzen und Workflows zu vereinfachen.

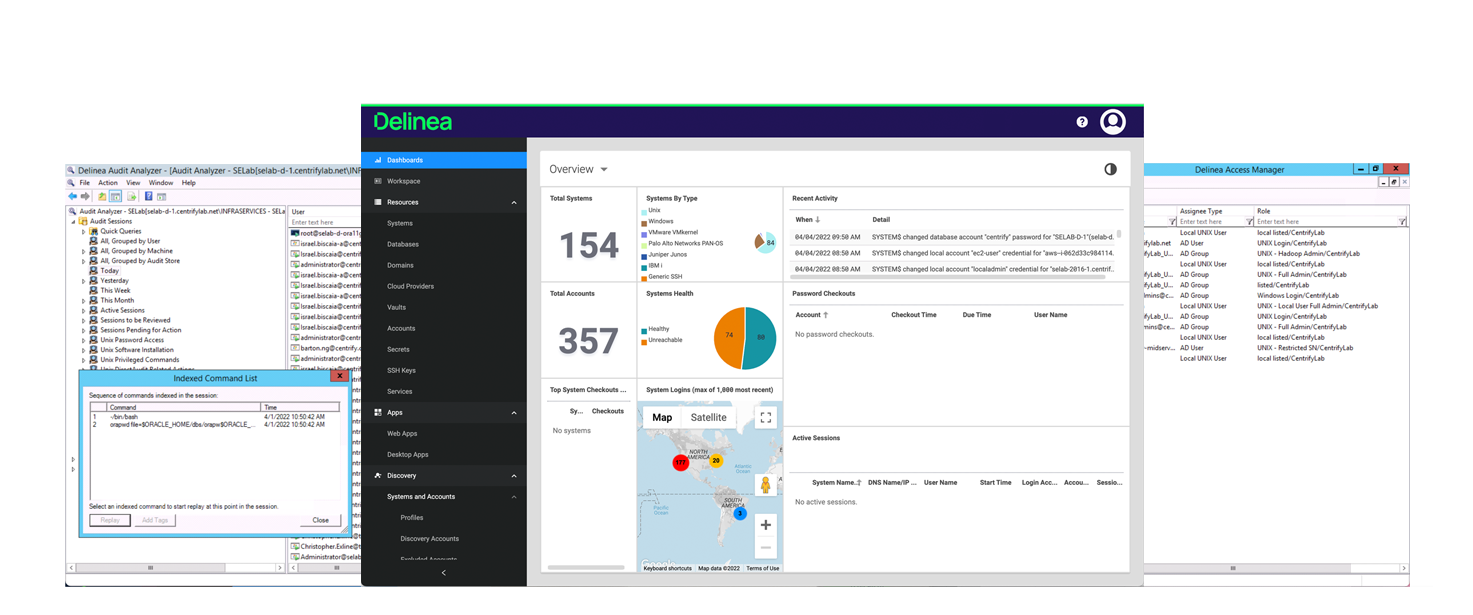

Einfachere Prüfung privilegierter Aktivitäten

Nutzen Sie detaillierte, hostbasierte Prüfungen und Sitzungsaufzeichnungen, um potenziell schädliche privilegierte Aktivitäten zu identifizieren und Kontrollen für die Einhaltung unveränderter Prüfdaten nachzuweisen.

Erzwingen Sie Best Practices wie Zero Trust und Least Privilege auf Windows-, Linux- und Unix-Servern in hybriden Cloud-Umgebungen.

Delinea kontrolliert nahtlos und granular den privilegierten Zugriff auf Server mit Just-in-Time- und Just-Enough-Privilegien und bietet Identitätssicherung mit mehrschichtiger MFA-Durchsetzung, um laterale Bewegungen zu verhindern und gleichzeitig die Verantwortlichkeit zu erhöhen.

Flexible Bereitstellung stellt sicher, dass Sie unabhängig von Ihrer Umgebung den Zugriff auf Server schützen und überwachen können.

Privilege Control for Servers

Erweitern Sie auf Basis der Cloud-nativen Delinea-Plattform Ihren Enterprise Vault, indem Sie das Privileged Access Management ausbauen und die Sicherheit direkt auf Ihren Servern mit Unternehmensidentitäten aufbauen.

Privilege Control for Servers ermöglicht die Überwachung aller privilegierter Aktivitäten und den Zugriff auf Server mit kontinuierlicher Erkennung, adaptiver Authentifizierung, hostbasierten Einblicken, Richtlinienverwaltung und AD Bridging.

Nahtlose Verwaltung von Just-in-Time- und Just-Use-Zugriffsrechten auf Windows-, Linux- und Unix-Servern bei gleichzeitiger Erzwingung von Multi-Faktor-Authentifizierung (MFA) bei der Anmeldung und der Erhöhung von Berechtigungen für zusätzliche Identitätssicherung.

Cloud Suite

Konsolidieren Sie mit einer eigenständigen SaaS-Lösung Identitäten und nutzen Sie mehrere Verzeichnisdienste wie AD, OpenLDAP, Ping Identity und Azure AD, damit moderne Unternehmen den privilegierten Zugriff auf ihre Server optimieren können.

Cloud Suite ermöglicht die umfassende Cloud-Transformation. Mit der Lösung können Unternehmen den privilegierten Zugriff durch zentral verwaltete, dynamisch auf dem Server aktivierte Richtlinien global regeln.

Mit Cloud Suite minimieren Unternehmen ihre Angriffsfläche, indem sie vertrauenswürdige Rechneridentitäten einrichten und Unternehmensidentitäten für die Authentifizierung nutzen, Just-in-Time-Berechtigungen und MFA-Durchsetzung implementieren und den Remote-Zugriff sichern, während alles überwacht wird.

Server Suite

Setzen Sie mit einer eigenständigen On-Premise-Lösung Best Practices für Least Privilege für Server durch und verwalten Sie Richtlinien zentral über Active Directory.

Server Suite vereinheitlicht die Richtlinienverwaltung für Windows, Linux und UNIX innerhalb von Active Directory. Mit der Lösung können Unternehmen den privilegierten Zugriff durch zentral verwaltete, permanent auf dem Server aktivierte Richtlinien global regeln.

Mit Server Suite minimieren Unternehmen ihre Angriffsfläche, indem sie vertrauenswürdige Active-Directory-Rechneridentitäten einrichten und Unternehmensidentitäten für die Authentifizierung nutzen, Just-in-Time- und Just-Enough-Berechtigungen und MFA-Durchsetzung implementieren und den Remote-Zugriff sichern, während alles überwacht wird.

Konsequente Durchsetzung des Least-Privilege-Prinzips

Verwalten Sie Richtlinien für privilegierten Zugriff und MFA-Durchsetzung in Active Directory (AD) (patentierte Zonen) oder von den meisten Cloud-Identitätsanbietern. Eine einzige Unternehmens-Identität für die Benutzeranmeldung.

Minimieren des Risikos mit Best Practices

Erfüllen Sie die gesetzlichen Vorschriften und die Best Practices für Zero Trust und Least Privilege zum Schutz vor Ransomware und Angriffen auf Ihre Daten.

Detaillierte Erhöhung von Berechtigungen

Wenden Sie Richtlinien auf Host-Ebene an, um eine genauere Kontrolle über Erhöhungen von Berechtigungen zu erhalten. Implementieren Sie Self-Service-Workflows zur Automatisierung von Just-in-Time-Zugriffsanfragen.

Durchsetzung von adaptiver MFA

MFA-Richtlinien, die bei der Anmeldung und für die Erhöhung von Berechtigungen unter Windows, Linux und Unix durchgesetzt werden, um die Sicherheit von Identitäten zu erhöhen und die Anforderungen an die Versicherung gegen Cyberrisiken zu erfüllen.

Erfüllen Sie Compliance-Anforderungen einfacher

Forensischer Audit Trail und Aufzeichnungen von Sitzungen für die Überprüfung der Sicherheit, Incident Response, die Einhaltung von Vorschriften und vollständige Rechenschaftspflicht.

Moderne, skalierbare Architektur vereinfacht die Verwaltung des privilegierten Zugriffs auf komplexe Serverumgebungen

Features |

|

Zentralisierte Identitäts- und Richtlinienverwaltung über verschiedene Identitätsanbieter hinweg |

|

Wahlmöglichkeit zwischen Cloud-Identitätsanbietern oder Active Directory durch patentierte „Zonen“-Technologie |

|

Multi-Directory-Brokering |

|

Umfassende Durchsetzung der Multi-Faktor-Authentifizierung (MFA) |

|

Granulare hostbasierte Prüfung und Sitzungsaufzeichnung |

|

Identitätskonsolidierung zur Verringerung der Angriffsfläche |

|

Konsequente Durchsetzung von Least Privilege für Zero Trust |

|

Laden Sie sich das Datenblatt von Server PAM für weitere Informationen herunter.

Testversion anfordern

Branchenführende Identitätskonsolidierung und Just-in-Time-Zugriff für Server

Vereinfachen Sie die Benutzerauthentifizierung und die kennwortlose Anmeldung bei Servern, indem Sie Identitäten in Active Directory und den gängigsten Cloud-Verzeichnisdiensten konsolidieren und gleichzeitig MFA für eine stärkere Identitätssicherung erzwingen.

Setzen Sie das Least-Privilege-Prinzip in der IT-Infrastruktur On-Premise und in der Cloud durch.

Erkennen Sie den Missbrauch von Zugriffsberechtigungen, vereiteln Sie Angriffe und weisen Sie die Einhaltung von Vorschriften nach – mit einem detaillierten Audit Trail und Sitzungsaufzeichnungen aller privilegierten Aktivitäten.

Das Erzwingen von Least Privilege ist ein wichtiger Bestandteil von Extended PAM

Die Standarddefinition von PAM ist für das wachsende Risiko von Cyberangriffen nicht ausreichend. Wir glauben, dass PAM der extrem steigenden Anzahl von Identitäten und der heutigen IT-Komplexität gerecht werden muss.

Unsere Produkte bieten effektive Berechtigungskontrollen für einen identitätsbasierten Sicherheitsansatz.

Multi-Directory-Brokering

Multi-Directory-Brokering wurde entwickelt, um die administrative Anmeldung bei Servern zu vereinfachen, die über das Rechenzentrum und IaaS-Plattformen verteilt sind.

Adaptive MFA für privilegierten Zugriff

Die risikobasierte Multi-Faktor-Authentifizierung (MFA) von Delinea für den privilegierten Zugriff, bietet eine zusätzliche Sicherheitsebene, die laufende Angriffe auf kritische Ressourcen verhindert.

Wie Zero-Standing-Privileges angewendet werden

Sicherer Zugriff auf moderne Hybrid-Cloud-Infrastrukturen mit Windows-, Linux- und UNIX-Servern, die auf herkömmlicher physischer Hardware, virtuellen Systemen, Containern und Microservices ausgeführt werden.

Conversational Server-Zugangssicherheit

Ihre wichtigsten Daten befinden sich auf lokalen und Cloud-Servern. In diesem Buch finden Sie eine Anleitung, wie Sie den Zugang zu Ihren Servern besser schützen können.