Privileged Access Management und Ihr Weg zu Zero Trust

Erfahren Sie, warum modernes PAM der erste Schritt auf dem Weg zu Zero-Trust- Sicherheit sein sollte.

Herausforderung

Sie können sich nicht darauf verlassen, dass ein Netzwerkperimeter vertrauenswürdige Insider von nicht vertrauenswürdigen Outsidern trennt.

Risiko

Permanente Berechtigungen und weitreichende Zugriffsrechte sind ein Magnet für Datenschutzverletzungen und Cyberangriffe.

Lösung

Zero Trust verringert das Cyberrisiko und senkt die Kosten einer Datenverletzung um 42 %, wie IBM herausfand.

Was ist Zero-Trust-Sicherheit?

Regulierungsbehörden, Regierungsstellen und CIOs schreiben Zero Trust als Cybersicherheits-Framework vor. Was bedeutet Zero Trust für Ihre Sicherheitsstrategie?

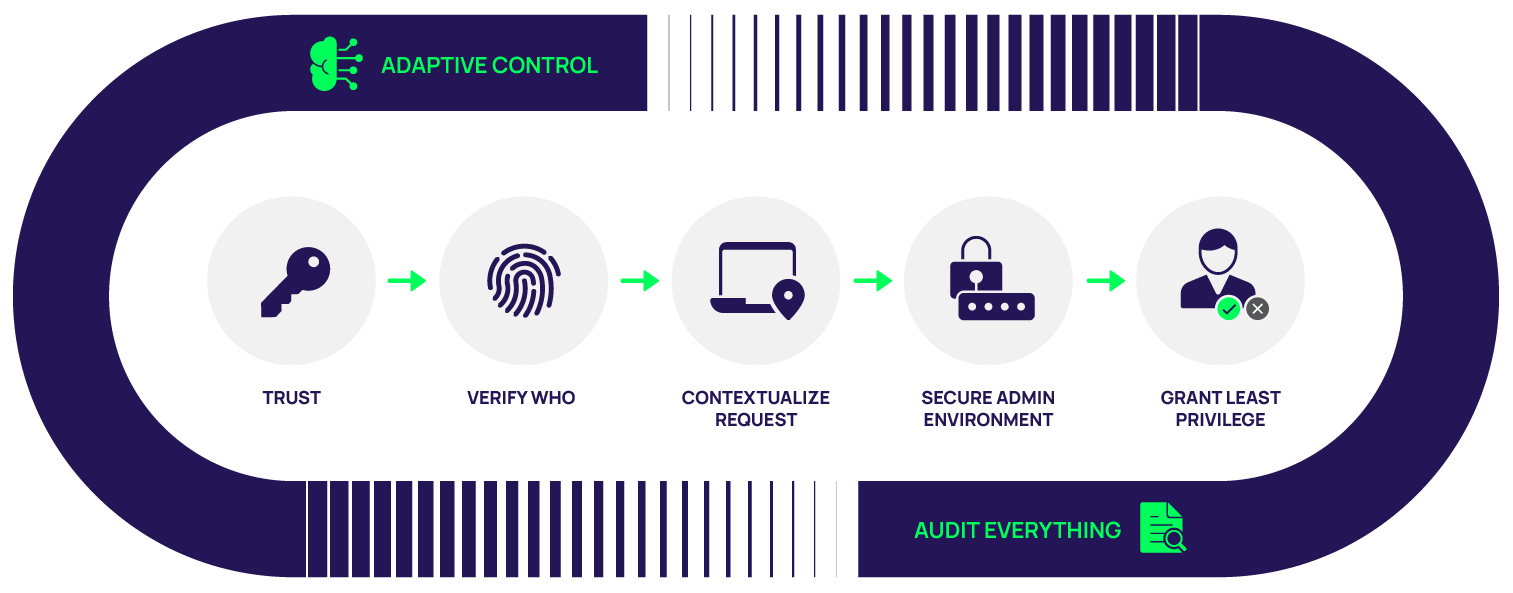

Bei einem Zero-Trust-Sicherheitsmodell wird niemandem automatisch vertraut, auch dann nicht, wenn er in den Perimeter vorgedrungen ist. Stattdessen werden alle Identitäten überprüft, minimale Zugriffsrechte werden kontextabhängig gewährt und Aktivitäten werden überwacht, um sicherzustellen, dass Kontrollen erwartungsgemäß funktionieren.

Wie lässt sich die Vision von Zero Trust verwirklichen?

Das Zero-Trust-Modell setzt mehrere Sicherheitskontrollen in der gesamten IT-Umgebung zum Schutz und zur Verwaltung von Identitäten, Geräten, Netzwerken, Anwendungen und Daten voraus.

PAM-Funktionen wie die Verifizierung von Identitäten, die Einführung von Multi-Faktor-Authentifizierung (MFA) und die Durchsetzung des Least-Privilege-Prinzips sind unverzichtbar, um den Herausforderungen von Zero Trust zu begegnen.

Veraltetes PAM neu definieren

Überprüfen Sie, wer den Zugriff anfordert

Zero Trust bezeichnet den Übergang von implizitem Vertrauen, wenn sich Benutzer innerhalb des Netzwerks befinden, zu explizitem Vertrauen, das durch verschiedene Methoden zur Verifizierung des Benutzers und seines Geräts gewonnen wird.

Sie sollten einmalige Identitäten mit geringen Berechtigungen für alle Benutzer mit Bedarf an privilegiertem Zugriff einrichten und verwalten, einschließlich IT, Geschäftsanwendern sowie Anwendungen und Diensten. Ermöglichen Sie Just-in-Time-Zugriff über Workflows und stellen Sie die umfassende Anwendung von MFA für die Identitätssicherheit sicher.

Erfahren Sie, wie Sie Identitäten mit Server PAM in der Cloud und lokal verwalten können »

Begrenzen und sichern Sie privilegierte Konten

Die „lowest hanging fruit“ in der PAM-Welt und eine großartige Möglichkeit zur schnellen und einfachen Beseitigung zahlreicher Risiken, ist die Speicherung gemeinsam genutzter privilegierter Konten in einem Vault und die regelmäßige automatische Änderung ihrer Passwörter.

PAM umfasst eine zentralisierte Policy Engine zur Verwaltung aller Zugriffsanfragen und zur Durchsetzung von Genehmigungen und Governance über den gesamten Lebenszyklus privilegierter Konten hinweg. Mit PAM können Sie Ihre Angriffsfläche reduzieren, indem Sie unnötige gemeinsam genutzte privilegierte Konten beseitigen und die unbedingt erforderlichen Konten sicher in einem Vault verwahren.

Befolgen Sie das Least-Privilege-Prinzip

Um eine Zero-Trust-Sicherheitsstrategie umzusetzen, dürfen niemals weitreichende oder permanente Berechtigungen gewährt werden. Gewähren Sie stattdessen nur das für die Durchführung bestimmter Aufgaben erforderliche Maß an Berechtigungen und das auch nur für den erforderlichen Zeitraum. Jede Berechtigungserhöhung muss genehmigt und hinsichtlich Zeit und Umfang begrenzt werden.

Der Verzicht auf lokale Administratorkonten beugt der Installation von Schadsoftware und lateralen Bewegungen vor. Es ist wichtig, sowohl für Workstations als auch für Server nur begrenzten Zugriff zu gewähren.

Erfahren Sie, wie Sie Zero-Trust-Zugriff auf Server für Admins mit Server PAM bereitstellen »

Überwachen und überprüfen Sie alles

Kontinuierliche Überwachung ist eine entscheidende Sicherheitsmaßnahme bei einem Zero-Trust-Modell. Sie müssen den Überblick über alle Aktivitäten privilegierter Benutzer haben und in der Lage sein, alles auf detaillierter Ebene aufzuzeichnen, zu überprüfen und zu dokumentieren.

PAM unterstützt Sie dabei, die Verantwortlichkeit zu erhöhen, forensische Untersuchungen durchzuführen und die Einhaltung gesetzlicher Bestimmungen und Branchenvorschriften nachzuweisen.

Erfahren Sie, wie Privileged Behavior Analytics anormales Verhalten erkennt »

PAM-Lösungen für Zero Trust

Mit den umfassenden kostenlosen Testversionen sind Sie sofort startklar

Secret Server

Ermitteln Sie privilegierte Konten, bewahren Sie Zugangsdaten sicher auf, stellen Sie die Komplexität von Passwörtern sicher, delegieren Sie Zugriff und verwalten Sie Sitzungen.

Server PAM

Privilege Manager

Schaffen Sie lokale Administratorrechte ab und implementieren Sie richtlinienbasierte Anwendungskontrolle in einer einzigen Lösung.

Least Privilege Cybersecurity for Dummies

KOSTENLOSES E-BOOK

Der praktische Leitfaden für die ersten Schritte mit Ihrer Least-Privilege-Strategie. Holen Sie sich dieses kostenlose 16-seitige E-Book und erfahren Sie, wie Sie den Zugriff von Benutzern und Anwendungen auf privilegierte Konten – insbesondere auf Endpunkten – durch verschiedene Kontrollfunktionen und Tools einschränken können, ohne die Produktivität zu beeinträchtigen.