PAM für Incident Response

Erfahren Sie, wie PAM dabei helfen kann, das Ausmaß

eines Cybervorfalls zu ermitteln und den Schaden einzudämmen.

Herausforderung

Firewalls und Antivirenprogramme reichen nicht aus, um raffinierte Cyberangriffe zu erkennen und abzuwehren.

Risiko

Wenn privilegierte Konten kompromittiert werden, kann sich ein Sicherheitsvorfall zur Cyber-Katastrophe entwickeln.

Lösung

Um den Aufwand und die Kosten für die Incident Response zu verringern, sollten Sie die Sicherheit für privilegierte Zugriffe auf Ihre Workstations und Server verteilen.

Kennen Sie die Anzeichen für einen Angriff auf privilegierte Konten?

Bis zur Aufdeckung und Eindämmung einer Datenverletzung vergehen im Durchschnitt fast 300 Tage. Um die Verweildauer der Angreifer im System zu verkürzen, müssen Sie die ersten Warnzeichen für einen Angriff auf privilegierte Konten erkennen können:

- Übermäßig viele fehlgeschlagene Anmeldeversuche

- Ungewöhnliche Passwortaktivitäten

- Aktivität, die eine plötzliche Bandbreitenerhöhung erfordert

- Übermäßige Aktivität außerhalb der Geschäftszeiten

- Mehrere Anmeldungen bei demselben privilegierten Konto innerhalb eines kurzen Zeitraums

- Zugriff auf privilegierte Konten von unerwarteten IP-Adressen oder Ländern

- Ereignisprotokolle mit verdächtigen Aktivitäten und Ereignis-IDs

- Legitimes Nutzerverhalten, das nicht mit dem Verhaltensprofil des Nutzers übereinstimmt

Incident-Response-Plan

Die Vorlage für einen Incident-Response-Plan enthält eine Checkliste mit Rollen und Zuständigkeiten sowie Tipps für umsetzbare Maßnahmen, um das Ausmaß eines Cybersicherheitsvorfalls festzustellen und ihn einzudämmen, bevor wichtige Systeme Schaden nehmen.

Überprüfen Sie Identitäten und Aktivitäten privilegierter Konten

Wenn privilegierte Konten längere Zeit nicht benutzt wurden oder zum ersten Mal verwendet werden, muss überprüft werden, ob es sich um eine zu erwartende oder eine verdächtige Aktivität handelt. Trifft Letzteres zu, können Sie eine Multi-Faktor-Authentifizierung oder ein Peer-Review veranlassen, um sicherzustellen, dass die Berechtigungen nicht missbräuchlich genutzt werden.

Es ist wichtig, dass MFA-Richtlinien konsistent auf all Ihre regulierten und geschäftskritischen Systeme angewendet werden, damit Ihr Unternehmen geschützt ist und Eindringlinge keine Chance haben.

Erfahren Sie, wie Server PAM Identitäten validiert und umfassende MFA durchsetzt »

Lassen Sie Passwörter für privilegierte Konten dynamisch rotieren

Eine regelmäßig und bei Bedarf durchgeführte Passwortrotation kann helfen, einen potenziellen Missbrauch von privilegierten Konten festzustellen, da Angreifer dazu verleitet werden, sich zu erkennen zu geben. Rotieren Sie Passwörter für nicht von menschlichen Benutzern verwendete privilegierte Konten und für gemeinsam genutzte privilegierte Konten so oft wie möglich, insbesondere nachdem sie verwendet oder offengelegt wurden.

Die Automatisierung der Passwortrotation sorgt für einen bewährten, wiederholbaren Prozess, der konsequent angewendet werden kann, damit keine Sicherheitsanforderungen vergessen werden. Fortschrittliche PAM- Softwarelösungen sind immer wachsam. Sie halten kontinuierlich nach Problemen Ausschau und greifen gegebenenfalls sofort ein.

Erfahren Sie, wie Secret Server in der Delinea-Plattform Passwörter verwaltet »

Erkennen Sie neue und geänderte privilegierte Konten zuverlässig

Mitarbeiter laden immer wieder neue Anwendungen herunter und installieren neue Systeme. Einige davon sind der IT-Abteilung vielleicht bekannt, während andere zur „Schatten-IT“ gehören, die ohne Wissen der IT-Abteilung installiert wird.

Wenn Sie nicht wissen, wo es privilegierte Konten gibt, lassen Sie Cyberkriminellen möglicherweise Hintertüren offen, um Sicherheitskontrollen zu umgehen. Externe Angreifer könnten Konten für einen späteren Zugriff erstellen und monatelang unentdeckt bleiben.

Die automatische Erkennung erleichtert das Ermitteln privilegierter Konten, sodass Sie Richtlinien für eine angemessene Verwaltung festlegen können.

Ermitteln Sie kompromittierte privilegierte Konten mit dem kostenlosen PAM Discovery Tool (EN) »

Überwachen und protokollieren Sie Aktivitäten privilegierter Konten

Das Sitzungsmanagement bietet detaillierte Audit-Protokolle und durchsuchbare visuelle Aufzeichnungen aller Aktivitäten von privilegierten Konten für Kontroll- und Forensik-Zwecke nach einem Vorfall.

Die Verwaltung, Überwachung und Kontrolle von Sitzungen schaffen eine bessere Übersicht und Verantwortlichkeit und verringern dadurch das Risiko eines Kontomissbrauchs. Selbst Unternehmen mit ausgereiften PAM-Programmen können sich nicht darauf verlassen, dass ihre Mitarbeiter immer richtig mit dem privilegierten Zugriff umgehen. Die Sitzungsverwaltung dient sozusagen als zweites Paar Augen, um sicherzustellen, dass die bewährten PAM-Richtlinien eingehalten werden.

Erfahren Sie, wie Secret Server in der Delinea-Plattform Passwörter verwaltet »

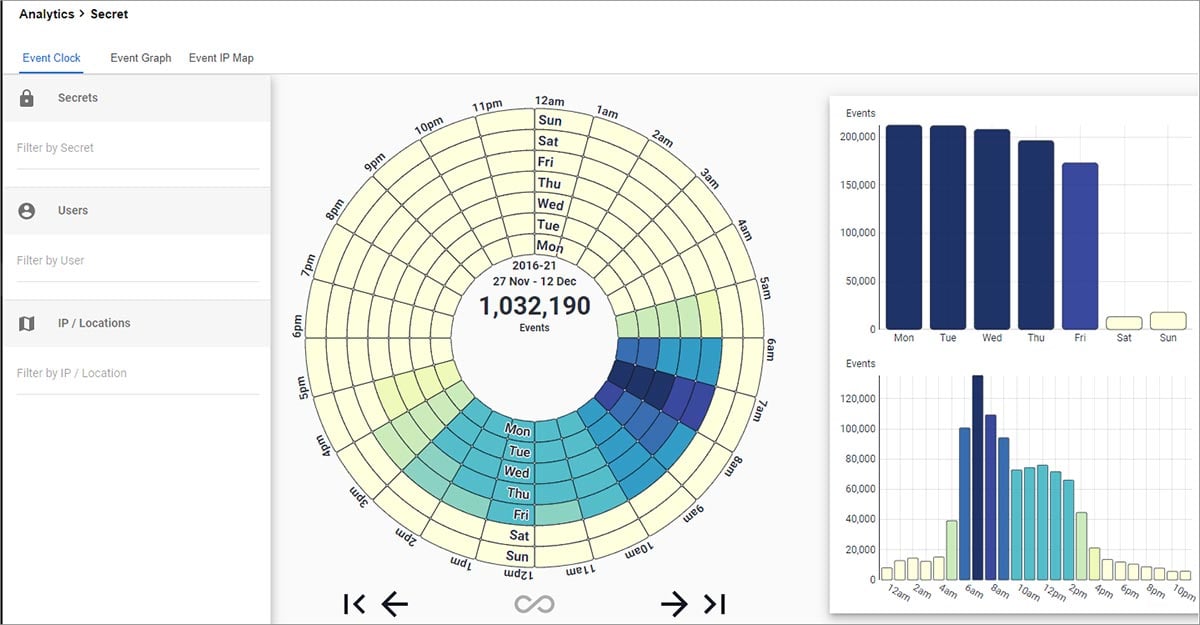

Profitieren Sie von der automatischen Erkennung von anormalem Verhalten

Verhaltensanalysen in fortschrittlichen Systemen zur Verwaltung von Zugriffsrechten erkennen automatisch Aktivitäten von privilegierten Konten, die von der Norm abweichen. Warnmeldungen zu verdächtigem Verhalten in Bezug auf privilegierte Konten können für weitere Untersuchungen und Maßnahmen an Incident-Response-Teams gesendet werden.

Fortschrittliches maschinelles Lernen analysiert Aktivitäten von privilegierten Konten, damit Sie Probleme frühzeitig erkennen und das Ausmaß eines Verstoßes beurteilen können. Ihre PAM- Lösungssoftware kann Warnmeldungen in Slack senden oder ein Ticket in ServiceNow erstellen, wenn Risiken gewisse Grenzwerte überschreiten.

PAM-Lösungen für Incident Response

Mit den umfassenden kostenlosen Software-Testversionen sind Sie sofort startklar

Secret Server

Ermitteln Sie privilegierte Konten, bewahren Sie Zugangsdaten sicher auf, stellen Sie die Komplexität von Passwörtern sicher, delegieren Sie Zugriff und verwalten Sie Sitzungen.