ORTSUNABHÄNGIGE AUSWEITUNG VON PRIVILEGIERTEM ZUGRIFF

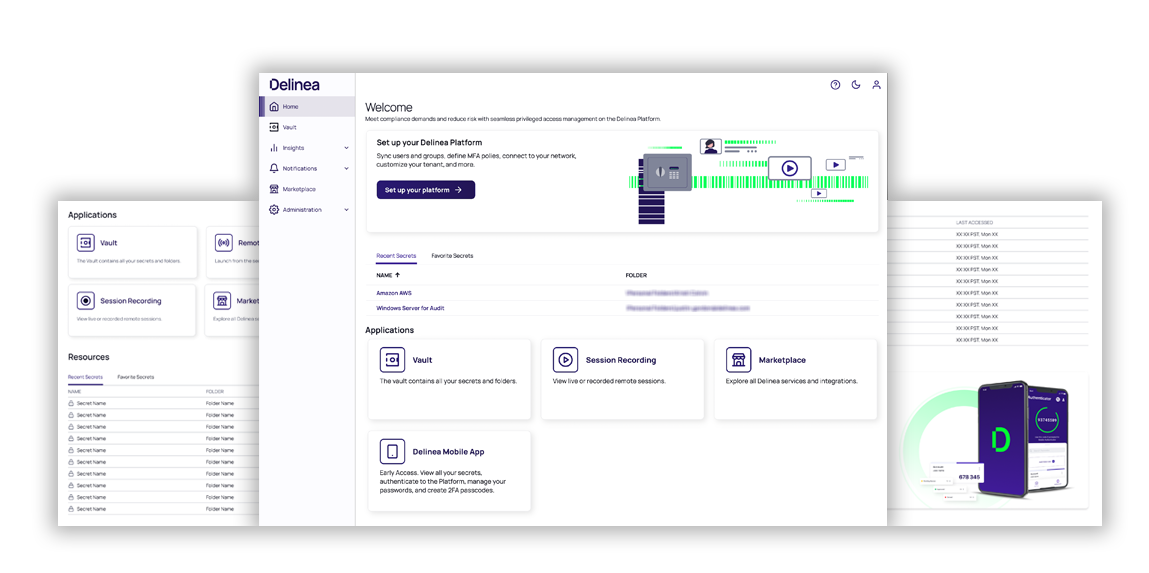

Delinea Plattform

Nahtlose Erweiterung des Privileged Access Management mit der ersten Cloud-nativen, einheitlichen PAM-Plattform für den Just-in-Time-Zugriff mit einfachen, adaptiven Kontrollen, die IT- und Sicherheitsteams helfen, Risiken zu senken. Gleichzeitig ermöglicht sie Wachstum, Effizienz und Skalierbarkeit.

Privileged Access Management für Unternehmen in Lichtgeschwindigkeit

Vollständige Transparenz

Optimieren Sie Ihren Überblick über Benutzer, Rechner und Anwendungsberechtigungen und behalten Sie gleichzeitig die entsprechenden Sicherheitskontrollen bei.

Dynamische Privilegien

Verwaltung aller Berechtigungen für alle Arten von Identitäten in einer einzigen Lösung mit einheitlichen Richtlinien, selbst wenn sich Rollen, Berechtigungen und IT-Ressourcen ändern.

Adaptive Sicherheit

Verständnis der Identitäten und Assets im jeweiligen Kontext, um die Richtlinien automatisch anzupassen.

Finden Sie heraus, wie die Delinea-Plattform Sie bei folgenden Aufgaben unterstützt…

Einrichten eines Enterprise Vault

Sicherung gemeinsam genutzter Zugangsdaten, die geschäftskritische Betriebsmittel freischalten. Schnelles Ermitteln, Verwalten, Schützen und Auditing von privilegierten Kontozugriffen im ganzen Unternehmen.

Sicherer Remote-Zugriff

Gewähren von VPN-freiem, agentenlosem, browserbasiertem Zugriff für Remote-Mitarbeiter und Drittanbieter mit angewandten Richtlinien für den privilegierten Zugriff, einem vollständigen Prüfprotokoll und aufgezeichneten Sitzungsaktivitäten.

Ausweitung der MFA-Durchsetzung

Zentrale und konsistente Implementierung von MFA im Detail für die Identitätssicherung auf mehreren Ebenen beim Zugriff auf den Vault, gemeinsame Zugangsdaten bei der Anmeldung von Assets und der Erhöhung von Berechtigungen.

Nahtlose Integrationen mit IT- und Sicherheits-lösungen

Entdecken und implementieren Sie Tools, Vorlagen und Integrationen über den Delinea Marketplace, um PAM mit allen Teilen Ihres IT-Betriebs und -Workflows, der Berichterstattung für Sicherheit, Incident Response und mehr zu verbinden.

Einfache Skalierbarkeit

Nutzen Sie die Vorteile der Cloud-nativen Sicherheit, Ausfallsicherheit und Skalierbarkeit, um mit den Anforderungen Ihres Unternehmens zu wachsen.

Extended PAM hilft Ihnen, Zeit zu sparen, Fehler zu vermeiden und Risiken zu verringern

Erfahren Sie, warum Secret Server-Kunden das Privileged Access Management (PAM) erweitern, um hybride Infrastrukturen zu schützen, Compliance-Anforderungen zu erfüllen und sicheren Remote-Zugriff zu ermöglichen. Mit Secret Server auf der Delinea-Plattform müssen Sie sich nicht mehr mit mehreren Identitätswäldern herumschlagen, um den richtigen Personen den entsprechenden Zugang zu gewähren. Stattdessen hilft Ihnen Extended PAM durch die Autorisierung für alle Identitäten und richtlinienbasierte, adaptive Kontrollen, Zeit zu sparen, Fehler zu vermeiden und Risiken zu verringern.

Sicherer Zugang zu privilegierten Zugangsdaten mit Effizienz und Skalierbarkeit

Die sich weiterentwickelnde Bedrohungslandschaft hat dazu geführt, dass ein sicherer, einfach zu bedienender Enterprise Vault für jedes Unternehmen von entscheidender Bedeutung ist. Nahtloses Erkennen, Sichern, Verwalten, Überwachen und Prüfen von privilegierten Zugangsdaten ermöglicht es den Teams, die Risikominderung mit der Produktivität in Einklang zu bringen.

Weitere Informationen über Secret Server »

Testen Sie Secret Server auf der Delinea-Plattform »

Durchsetzung von Best Practices wie Least Privilege auf Servern

Schützen Sie den privilegierten Zugriff auf Windows-, Linux- und Unix-Server. Setzen Sie die Least-Privilege-Prinzipien durch, indem Sie Autorisierungskontrollen konsistent über alle Identitäten hinweg zentralisieren, um die IT- und Sicherheitsteams bei der Einhaltung von Richtlinien zu unterstützen, die Produktivität zu steigern und Risiken zu reduzieren. Erweitern Sie Ihren Enterprise Vault, indem Sie das Privileged Access Management ausbauen und die Sicherheit direkt auf Ihren Servern mit Unternehmensidentitäten aufbauen.

Intelligente Automatisierung der Zugriffsbereitstellung

Im Laufe der Zeit können Benutzer unnötige Berechtigungen ansammeln, und nicht immer werden Zugriffsrechte widerrufen, wenn Benutzer ausscheiden. Eine zentralisierte, automatisierte Zugriffsbereitstellung reduziert das Risiko, das von übermäßig bereitgestellten und verwaisten Konten ausgeht, und verbessert die IT-Effizienz. Automatisieren Sie auf einfache und intelligente Weise die Prozesse für den Wechsel und das Verlassen von Benutzern mithilfe von vordefinierten und anpassbaren Workflows.

Proaktive Erkennung von Bedrohungen und Durchsetzung der geringsten Rechte

Schützen Sie Ihr Unternehmen, indem Sie die geringsten Rechte in öffentlichen Clouds durchsetzen und das Infrastrukturrisiko mit zentraler Autorisierung und tiefem Kontext zur Cloud- und Identitätsnutzung reduzieren. Proaktive Erkennung identitätsbezogener Bedrohungen mit Einblicken, die anomales Verhalten identifizieren, potenzielle Auswirkungen bestimmen und schnelles Handeln ermöglichen, damit Sicherheitsverantwortliche Bedrohungen nahtlos einschränken können.

Erfahren Sie mehr darüber, wie Sie identitätsbezogene Risiken proaktiv reduzieren können »

Erhöhung der Endpointprivilegien und Anwendungskontrolle

Angreifer nutzen mangelhafte Sicherheitsvorkehrungen auf Workstations aus. Schützen Sie sich vor Malware und modernen Sicherheitsbedrohungen, indem Sie lokale administrative Rechte kontrollieren und Least Privilege auf Workstations durchsetzen.

Sicherer privilegierter Remote-Zugriff für alle

Delinea Privileged Remote Access bietet browserbasierte, VPN-freie Sitzungen mit Least Privilege Controls, um IT- & Security-Verantwortliche bei der Minimierung von Risiken und Ineffizienzen im Zusammenhang mit Remote Access zu unterstützen. Nach Beendigung der Arbeiten erlischt der Zugang automatisch, sodass die Gefahr eines weiteren unbefugten Zugangs ausgeschlossen ist.

Erfahren Sie mehr über Privileged Remote Access »

Testen Sie Privileged Remote Access auf der Delinea Platform »

Helfen Sie den IT-Teams bei der Unterstützung von Remote-Mitarbeitern, damit sie produktiv bleiben

Erleichtern Sie IT-Teams die Konfiguration und Absicherung von Remote-Sitzungen. Zur Unterstützung remote arbeitender Benutzer sollten Sie IT-Teams Tools zur Verfügung stellen, mit denen sie durch verschiedene Verbindungsprotokolle wie RDP und SSH navigieren, Anmeldedaten eingeben und von Anfang bis Ende mit privilegierten Sitzungen interagieren können.

Mit Connection Manager können Sie eine sichere Verbindung über RDP und SSH herstellen und privilegierte Zugangsdaten in einer Remote-Sitzung bereitstellen.

Weitere Informationen über Connection Manager »

Kostenlos testen »

Dienstkonten von Anfang an richtig verwalten

Die Verwaltung von Dienstkonten wird oft vernachlässigt, da die Aktualisierung oder Änderung von Zugangsdaten ohne Kenntnis der Abhängigkeiten Auswirkungen auf die Dienste haben kann. Vergewissern Sie sich, dass neue Dienstkonten den bewährten PAM-Verfahren entsprechen.

Verwalten Sie DevOps-Berechtigungen mit zentralen Sicherheitskontrollen

DevOps-Teams müssen den Zugriff auf Secrets und Zugangsdaten sicher verwalten und automatisieren, und zwar mit der hohen Geschwindigkeit, die für ihre kontinuierlichen Integrations- und Bereitstellungsabläufe (CI/CD) erforderlich ist. DevOps Secrets Vault (DSV) ist eine sichere, automatisierte und zentral verwaltete Lösung, die sich in DevOps-Toolchains integrieren lässt und es den Teams ermöglicht, sensible Daten und Zugriffs-Secrets bei der Codespeicherung, Kompilierung, beim Testen und bei der Bereitstellung ohne menschliches Eingreifen zu verwalten.

Gemeinsame Funktionen, die über die Delinea-Plattform genutzt werden, sorgen für eine optimierte Verwaltung und verbessern die betriebliche Effizienz und Produktivität.

Die Vision für Extended PAM

Neudefinition von PAM, sodass alle Benutzer als privilegierte Benutzer behandelt und komplexe IT-Umgebungen berücksichtigt werden.

Sehen Sie sich an, wie Extended PAM Sicherheitslücken schließt »

Für jedes Unternehmen die richtige Edition

Flexibel und agil, sodass Sie Ihre PAM-Sicherheitskontrollen nach Ihren eigenen Anforderungen skalieren können

Essentials

Standard

Enterprise

Entwicklung von PAM zu Extended PAM

Einführung in die neue Delinea-Plattform

Modell für den Reifeprozess des Privileged Access Management

Extended PAM-Lösungen

Mit den umfassenden kostenlosen Testversionen sind Sie sofort startklar

Secret Server

Bewahren Sie Zugangsdaten sicher auf, stellen Sie die Komplexität von Passwörtern sicher und delegieren Sie rollenbasierten Zugriff.

Server PAM

Verwalten Sie Identitäten und Richtlinien zentral und setzen Sie dabei Least Privilege für On-Premise- und Cloud-gehostete Server durch.

Account Lifecycle Manager

Privilege Manager

Schaffen Sie lokale Administratorrechte ab und implementieren Sie richtlinienbasierte Anwendungskontrolle in einer einzigen Lösung.

Privileged Behavior Analytics

Erhöhen Sie die Verantwortlichkeit und Kontrolle von privilegierten Sitzungen.

DevOps Secrets Vault

Schutz der erforderlichen Secrets für DevOps-Teams und RPA-Tools