Solución PAM de respuesta ante incidentes

Averigua cómo te ayuda la solución PAM a determinar el alcance

de un incidente de ciberseguridad y a contener los daños.

Desafío

Los cortafuegos y las herramientas antivirus no bastan para detectar y acabar con los ciberataques más sofisticados.

Riesgo

Cuando las cuentas con privilegios se ven comprometidas, una vulneración puede convertirse en una catástrofe cibernética.

Solución

Para reducir el esfuerzo y el coste de cualquier respuesta a incidentes, aplica la seguridad de accesos privilegiados por capas en puestos de trabajo y servidores.

¿Sabes cuáles son los signos de un ataque a una cuenta con privilegios?

El tiempo medio para detectar y contener una vulneración de datos es de casi 300 días. Para reducir ese tiempo, debes conocer los signos de detección temprana de un ataque a una cuenta con privilegios:

- Número excesivo de intentos de inicio de sesión fallidos

- Actividad inusual de contraseñas

- Actividad que exige un aumento repentino del ancho de banda

- Actividad excesiva fuera del horario laboral

- Múltiples inicios de sesión con la misma cuenta con privilegios en un corto periodo de tiempo

- Cuentas con privilegios a las que se accede desde direcciones IP o países inesperados

- Registros de eventos con identificadores sospechosos de actividades y eventos

- Comportamiento legítimo del usuario pero incoherente con su comportamiento habitual

Plan de respuesta ante incidentes

La plantilla del plan de respuesta ante incidentes contiene una lista de comprobación de roles y responsabilidades, y detalla los pasos que se pueden dar para medir el alcance de cualquier incidente de ciberseguridad para contenerlo antes de que cause daños en sistemas críticos.

Validación de identidades y actividad de cuentas con privilegios

Cuando las cuentas con privilegios no se han utilizado en algún tiempo o se utilizan por primera vez, es importante validar si la actividad es esperada o sospechosa. Si resulta sospechosa, puedes activar la autenticación multifactor o la revisión por homólogos para garantizar que los privilegios se utilizan de forma adecuada.

Es esencial aplicar las políticas de MFA de forma coherente en todos los sistemas regulados y críticos para tu negocio con el fin de mantener la organización protegida y reducir el riesgo de intrusiones.

Descubre cómo Server PAM valida las identidades y aplica la MFA en todas partes »

Rotación dinámica de las contraseñas de las cuentas con privilegios

Rotar las contraseñas con regularidad y bajo demanda puede ayudar a identificar posibles abusos en cuentas con privilegios engañando a los atacantes para que ellos mismos se delaten. Rota las contraseñas siempre que sea posible para las cuentas con privilegios no humanas y las cuentas con privilegios compartidas, especialmente después de que hayan sido utilizadas o reveladas.

La automatización de la rotación de contraseñas crea un proceso probado y repetible que puede aplicarse de forma coherente para que no se olviden los diferentes requisitos de seguridad. Las soluciones avanzadas de software PAM están alerta constantemente. Comprueban continuamente si hay problemas y los solucionan de inmediato.

Descubre cómo gestiona las contraseñas Secret Server en la plataforma Delinea »

Descubrimiento constante de cuentas con privilegios nuevas y modificadas

Los empleados descargan y despliegan nuevas aplicaciones e instalan nuevos sistemas constantemente. IT quizá esté al tanto de algunos de ellos, pero no de todos, en especial los instalados sin la participación del propio departamento de IT.

Cuando no se sabe dónde hay cuentas con privilegios, se suelen dejar posibles puertas traseras por las que los ciberdelincuentes eluden los controles de seguridad. Los autores de amenazas externas pueden crear cuentas para acceder más tarde y pasar inadvertidos durante meses.

Automatic Discovery facilita la búsqueda de cuentas con privilegios para que puedan establecerse políticas de gestión adecuadas.

Descubre cuentas con privilegios fraudulentas con la herramienta gratuita PAM Discovery Tool » (EN)

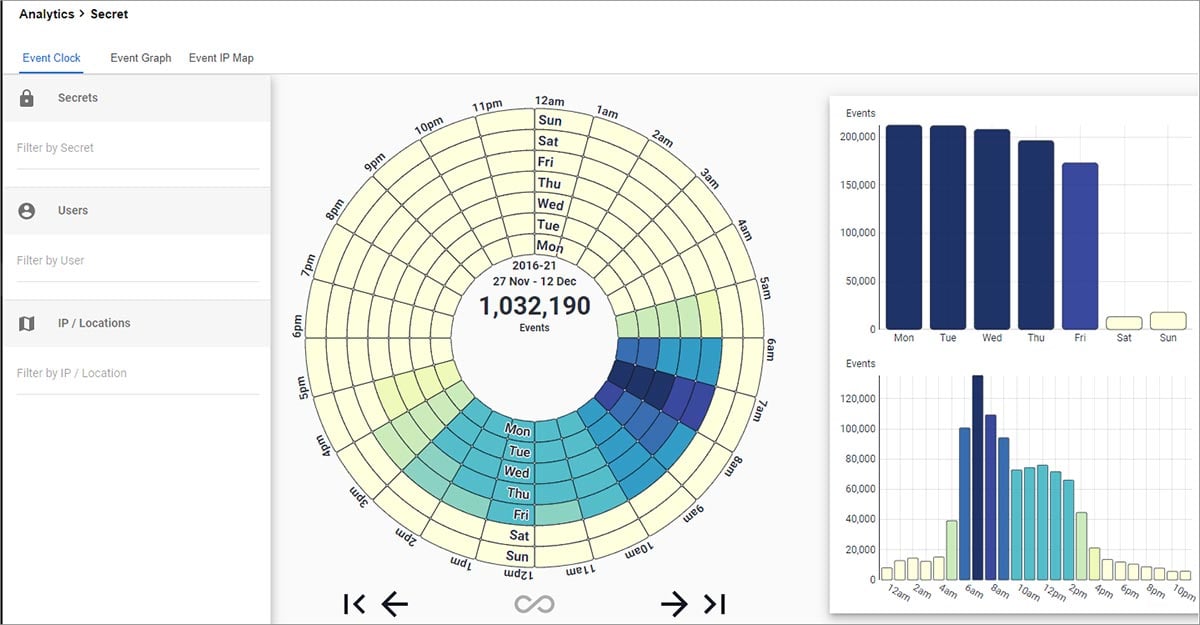

Monitorización y registro de la actividad de las cuentas con privilegios

La gestión de sesiones proporciona registros de auditoría detallados y registros visuales con capacidad de búsqueda de toda la actividad de las cuentas con privilegios. El objetivo es la supervisión y el análisis forense tras un incidente.

La gestión, la monitorización y el control de las sesiones aumentan la supervisión y la responsabilidad para que puedas mitigar los riesgos del uso indebido de las cuentas. Ni siquiera las organizaciones con estrategias PAM maduras se limitan a confiar en que las personas siempre harán lo correcto con el acceso privilegiado. La gestión de sesiones se utiliza como un segundo par de ojos para garantizar que se siguen buenas prácticas en las políticas PAM.

Descubre cómo gestiona las contraseñas Secret Server en la plataforma Delinea »

Detección automática de comportamientos anómalos

Los análisis de comportamiento dentro de los sistemas avanzados de gestión de privilegios detectan automáticamente la actividad de las cuentas con privilegios que se sale de lo normal. Se pueden enviar alertas de comportamiento sospechoso en relación a las cuentas con privilegios a los equipos de respuesta ante incidentes para que las investiguen y actúen si es necesario.

El aprendizaje automático avanzado analiza la actividad de las cuentas con privilegios para identificar problemas y medir el alcance de una vulneración. La solución PAM puede enviar notificaciones de alertas en Slack o abrir una incidencia en ServiceNow cuando los riesgos superan determinados umbrales.

Soluciones PAM de respuesta ante incidentes

Pruebas de software gratuitas y con todas las funciones para empezar a trabajar de inmediato

Secret Server

Descubre cuentas con privilegios, guarda credenciales, garantiza la complejidad de las contraseñas, delega accesos y gestiona sesiones.

Server PAM

Gestiona las identidades y las políticas de forma centralizada, al tiempo que aplicas privilegios mínimos a los servidores locales y en la nube.