PAM para resposta a incidentes

Veja como o PAM ajuda você a determinar a extensão

de um incidente cibernético e a conter os danos.

Desafio

As equipes de DevOps não têm paciência para as transferências e os tempos de espera exigidos pelos controles de segurança tradicionais.

Risco

O DevOps sem controle de acesso e gerenciamento de segredos expõe as brechas de segurança que os invasores podem explorar facilmente.

Solução

O PAM que administra o acesso dinâmico e se integra às ferramentas de CI/CD alinha o DevOps às metas de segurança.

Você conhece os sinais de um ataque a uma conta privilegiada?

O tempo médio para detectar e conter uma violação de dados é de quase 300 dias. Para reduzir esse tempo, você deve conhecer os primeiros sinais de alerta de um ataque a uma conta privilegiada:

- Excesso de tentativas de login com falha

- Atividade incomum de senha

- Atividade que exige um aumento repentino na largura de banda

- Atividade excessiva fora do horário comercial

- Vários logins com a mesma conta privilegiada em um curto período

- Contas privilegiadas acessadas a partir de endereços IP ou países inesperados

- Registros de eventos com atividades e IDs de eventos suspeitos

- Comportamento legítimo do usuário inconsistente com o perfil comportamental do usuário

Plano de resposta a incidentes

O modelo de plano de resposta a incidentes contém uma lista de controle de funções, responsabilidades e detalhes de etapas acionáveis para medir a extensão de um incidente de segurança cibernética, bem como contê-lo antes que ele danifique sistemas críticos.

Valide identidades e atividades de contas privilegiadas

Quando as contas privilegiadas não são usadas há algum tempo ou são usadas pela primeira vez, é importante validar se a atividade é esperada ou suspeita. Se houver suspeita, você pode acionar a autenticação multifator ou a revisão por colegas para garantir que os privilégios estejam sendo usados adequadamente.

É fundamental aplicar as políticas de MFA de forma consistente em todos os seus sistemas regulamentados e essenciais aos negócios para manter sua organização segura e reduzir o risco de invasão.

Veja como o Server PAM valida identidades e aplica a MFA em todos os lugares »

Altere dinamicamente as senhas de contas privilegiadas

A rotação de senhas regular e sob demanda pode ajudar a identificar possíveis abusos de contas privilegiadas, induzindo os atacantes a se revelarem. Faça a rotação de senhas sempre que possível para contas privilegiadas não humanas e contas privilegiadas compartilhadas, especialmente depois de terem sido usadas ou divulgadas.

A automação da rotação de senhas cria um processo comprovado e repetível que pode ser aplicado de forma consistente para que os requisitos de segurança não sejam esquecidos. As soluções avançadas de software de PAM estão constantemente em alerta. Elas verificam continuamente se há problemas e os solucionam imediatamente.software

Veja como o Secret Server na plataforma Delinea gerencia as senhas »

Descubra continuamente contas privilegiadas novas e modificadas

Os funcionários baixam e implementam constantemente novos aplicativos e instalam novos sistemas. Alguns podem ser conhecidos pela TI, outros podem ser “TI sombra” (shadow IT), instalados sem o envolvimento da TI.

Quando você não sabe onde existem contas privilegiadas, você abre possíveis oportunidades para que os criminosos cibernéticos contornem os controles de segurança. Os agentes de ameaças externas podem criar contas para acesso posterior e passar despercebidos por meses.

A descoberta automática facilita a localização de contas privilegiadas para que você possa definir políticas e fazer o gerenciamento adequado.

Descubra contas privilegiadas não autorizadas com a ferramenta gratuita PAM Discovery Tool » (EN)

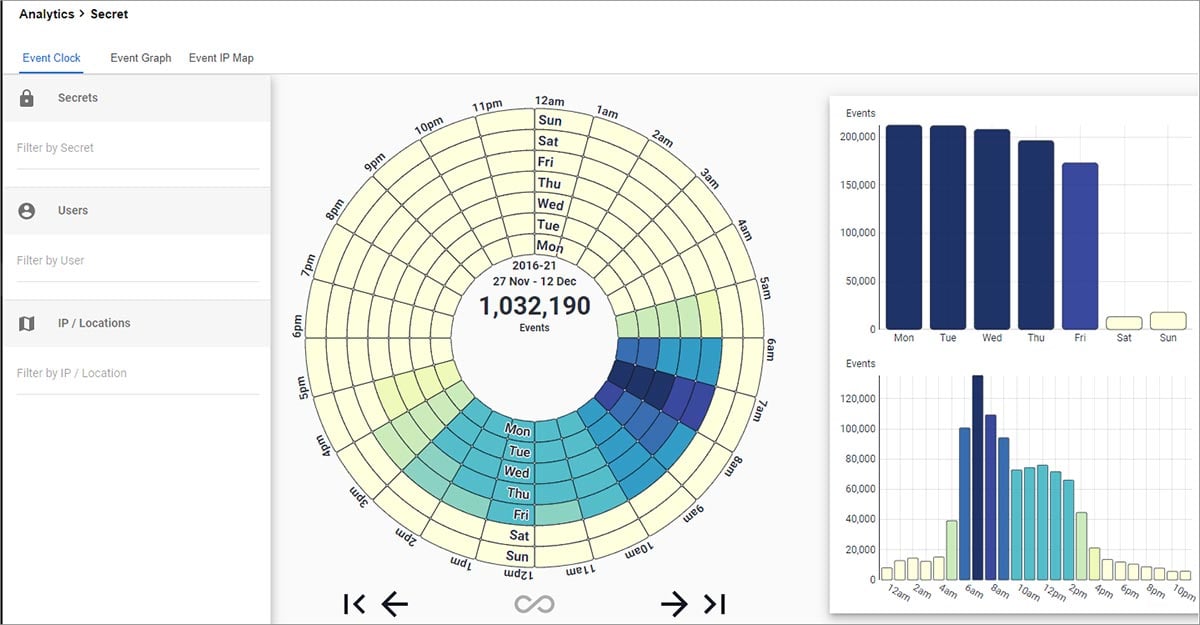

O gerenciamento de sessões fornece logs de auditoria detalhados e registros visuais pesquisáveis de todas as atividades de contas privilegiadas para supervisão e análise forense após um incidente.

O gerenciamento de sessões fornece logs de auditoria detalhados e registros visuais pesquisáveis de todas as atividades de contas privilegiadas para supervisão e análise forense após um incidente.

O gerenciamento, o monitoramento e o controle de sessões aumentam a supervisão e a responsabilidade para que você possa reduzir os riscos do uso indevido das contas. Mesmo as organizações com programas de PAM maduros não confiam que as pessoas estejam sempre fazendo as coisas apropriadas com acesso privilegiado. O gerenciamento de sessões é usado como um segundo par de olhos para assegurar que as políticas recomendadas de PAM sejam seguidas.

Veja como o Secret Server na plataforma Delinea gerencia as senhas »

Detecte automaticamente comportamentos anômalos

A análise comportamental nos sistemas avançados de gerenciamento de privilégios detecta automaticamente as atividades da conta privilegiada que estão fora do normal. Alertas de comportamento suspeito em relação a contas privilegiadas podem ser enviados às equipes de resposta a incidentes para investigação e ação adicionais.

O aprendizado de máquina avançado analisa a atividade de contas privilegiadas para que você possa identificar problemas e medir a extensão de uma violação. Sua solução de PAM pode enviar notificações de alerta no Slack ou abrir um ticket no ServiceNow quando os riscos ultrapassarem determinados limites.

Soluções de PAM para resposta a incidentes

As avaliações de software gratuitas e com recursos completos permitem que você comece a trabalhar rapidamente

Secret Server

Proteja as credenciais, garanta a complexidade das senhas e delegue o acesso baseado em funções.

Server PAM

Gerencie identidades e políticas de forma centralizada e, ao mesmo tempo, imponha o privilégio mínimo para servidores locais e hospedados na nuvem.