Gestión de accesos privilegiados

hasta conseguir la confianza cero

Averigua por qué una solución PAM moderna debería ser el primer

paso del camino hacia la seguridad de confianza cero .

Desafío

No es recomendable depender de un perímetro de red para separar al personal interno de confianza de las personas externas que no tienen esa condición.

Riesgo

Los privilegios permanentes y los amplios derechos de acceso invitan a las vulneraciones de datos y a los ciberataques.

Solución

La confianza cero reduce el riesgo y disminuye el coste de una vulneración de datos en un 42%, según IBM.

¿Qué es la seguridad de confianza cero?

Los organismos reguladores, los organismos gubernamentales y los CIO están imponiendo la confianza cero como marco de ciberseguridad. ¿Qué conlleva la confianza cero para una estrategia de seguridad?

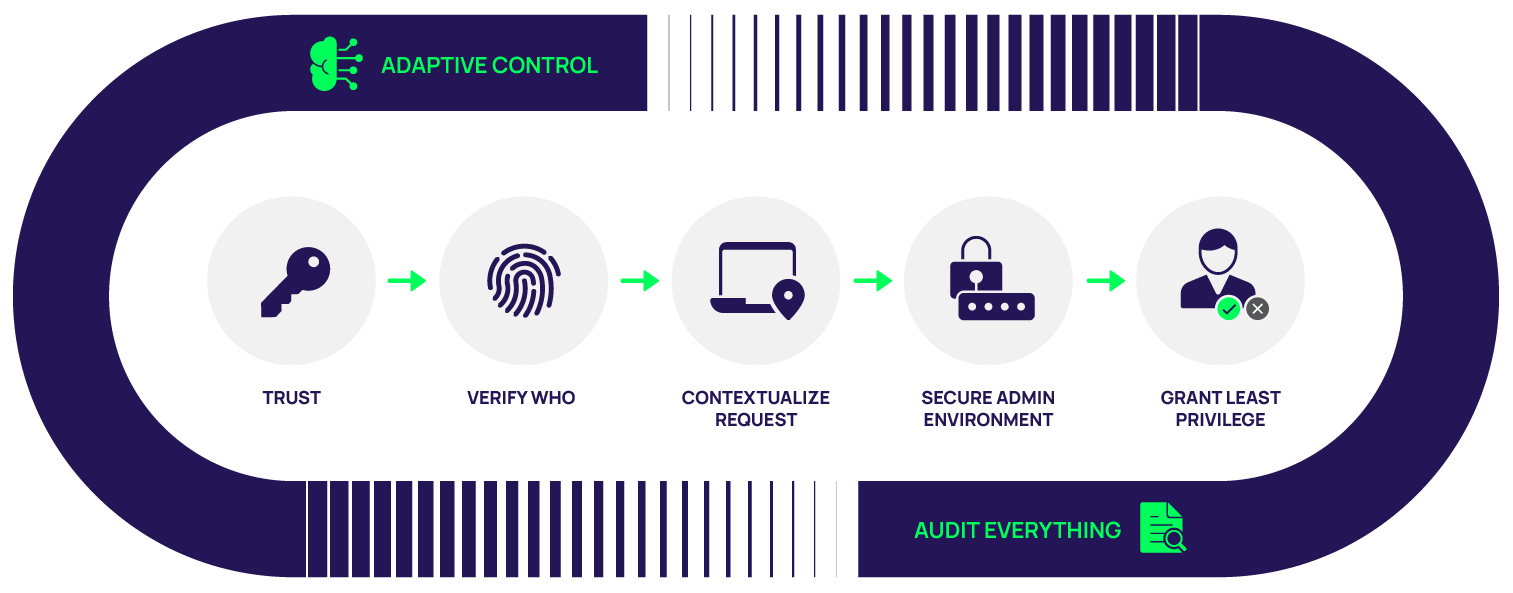

Con un modelo de seguridad de confianza cero, no se confía automáticamente en nadie, ni siquiera cuando ha superado el perímetro. En su lugar, se verifican todas las identidades, se concede un acceso mínimo en función del contexto y se monitorizan las actividades para asegurarse de que los controles funcionan como se espera.

¿Cómo alcanzar la visión Zero Trust?

El modelo de Confianza Cero requiere múltiples controles de seguridad en un entorno de IT para proteger y gestionar identidades, dispositivos, redes, aplicaciones y datos.

Las capacidades de una solución PAM, como la verificación de identidades, la adopción de la autenticación multifactor (MFA) y la aplicación de los privilegios mínimos, son esenciales para hacer frente a los desafíos de la Confianza Cero.

Redefinición de la solución PAM heredada

Verifica quién solicita el acceso

La confianza cero significa pasar de la confianza implícita cuando los usuarios están dentro de la red a la confianza explícita que se obtiene mediante un número cada vez mayor de verificaciones del usuario y su dispositivo.

Establece y gestiona identidades únicas de bajos privilegios para todos los usuarios que requieran acceso privilegiado, lo cual incluye a IT, a los usuarios empresariales, las aplicaciones y los servicios. Permite el acceso puntual mediante flujos de trabajo y obliga al uso de la MFA en todas partes para garantizar la identidad.

Comprueba cómo gestionar identidades en la nube y localmente con Server PAM »

Limita y protege las cuentas con privilegios

Lo más sencillo en el mundo de las soluciones PAM -y una manera excelente de eliminar numerosos riesgos de forma rápida y sencilla- es guardar las cuentas con privilegios compartidas y rotar automáticamente sus contraseñas de forma periódica.

La solución PAM incluye un motor de políticas centralizado para gestionar las solicitudes de acceso e imponer aprobaciones y gobernanza a lo largo del ciclo de vida de las cuentas con privilegios. Con la implantación de una solución PAM, es posible reducir la superficie de ataque mediante la eliminación de cuentas con privilegios compartidas innecesarias y proteger las que realmente deben estar en un almacén seguro.

Descubre cómo Secret Server gestiona las cuentas con privilegios en la plataforma Delinea »

Aplica el principio de privilegios mínimos

Para aplicar una estrategia de seguridad de confianza cero, no se deben conceder nunca privilegios amplios o permanentes. En su lugar, proporciona solo el nivel de privilegios necesario para realizar tareas específicas y únicamente durante el tiempo requerido. Cualquier elevación de privilegios debe ser aprobada y limitada en el tiempo y en su alcance.

La eliminación de las cuentas de administrador local evita la instalación de software malicioso y el movimiento lateral. Es esencial proporcionar un acceso limitado tanto a las estaciones de trabajo como a los servidores.>>

Monitoriza y audita todo

La monitorización continua es un control de seguridad crítico en un modelo de Confianza Cero. Es necesario supervisar la actividad de los usuarios con privilegios y ser capaz de registrar, revisar y documentar todo a un nivel granular.

La solución PAM te ayuda a mejorar la rendición de cuentas, realizar investigaciones forenses y demostrar el cumplimiento de las normativas gubernamentales y las normas del sector.

Averigua cómo Privileged Behavior Analytics detecta comportamientos anómalos »

Soluciones PAM para confianza cero

Pruebas gratuitas y con todas las funciones para empezar a trabajar de inmediato

Secret Server

Descubre cuentas con privilegios, guarda credenciales, garantiza la complejidad de las contraseñas, delega accesos y gestiona sesiones.

Server PAM

Gestiona las identidades y las políticas de forma centralizada, al tiempo que aplicas privilegios mínimos a los servidores locales y alojados en la nube.

Privilege Manager

Elimina los derechos de administrador local e implanta un control de aplicaciones basado en políticas en una única solución.

Least Privilege Cybersecurity for Dummies

EBOOK GRATUITO

La guía inteligente para poner en marcha tu estrategia de privilegios mínimos. Consigue este eBook gratuito de 16 páginas para descubrir cómo puedes limitar el acceso de usuarios y aplicaciones a las cuentas con privilegios, especialmente en los terminales, usando diferentes controles y herramientas sin mermar la productividad.