Gerenciamento de acesso privilegiado

e sua jornada de confiança zero (Zero Trust)

Veja por que o PAM moderno deve ser a primeira etapa

no caminho para a segurança de confiança zero.

Desafio

As equipes de DevOps não têm paciência para as transferências e os tempos de espera exigidos pelos controles de segurança tradicionais.

Risco

O DevOps sem controle de acesso e gerenciamento de segredos expõe as brechas de segurança que os invasores podem explorar facilmente.

Solução

O PAM que administra o acesso dinâmico e se integra às ferramentas de CI/CD alinha o DevOps às metas de segurança.

O que é segurança de confiança zero?

Órgãos reguladores, agências governamentais e CIOs estão exigindo a confiança zero como uma estrutura de segurança cibernética. O que a confiança zero significa para sua estratégia de segurança?

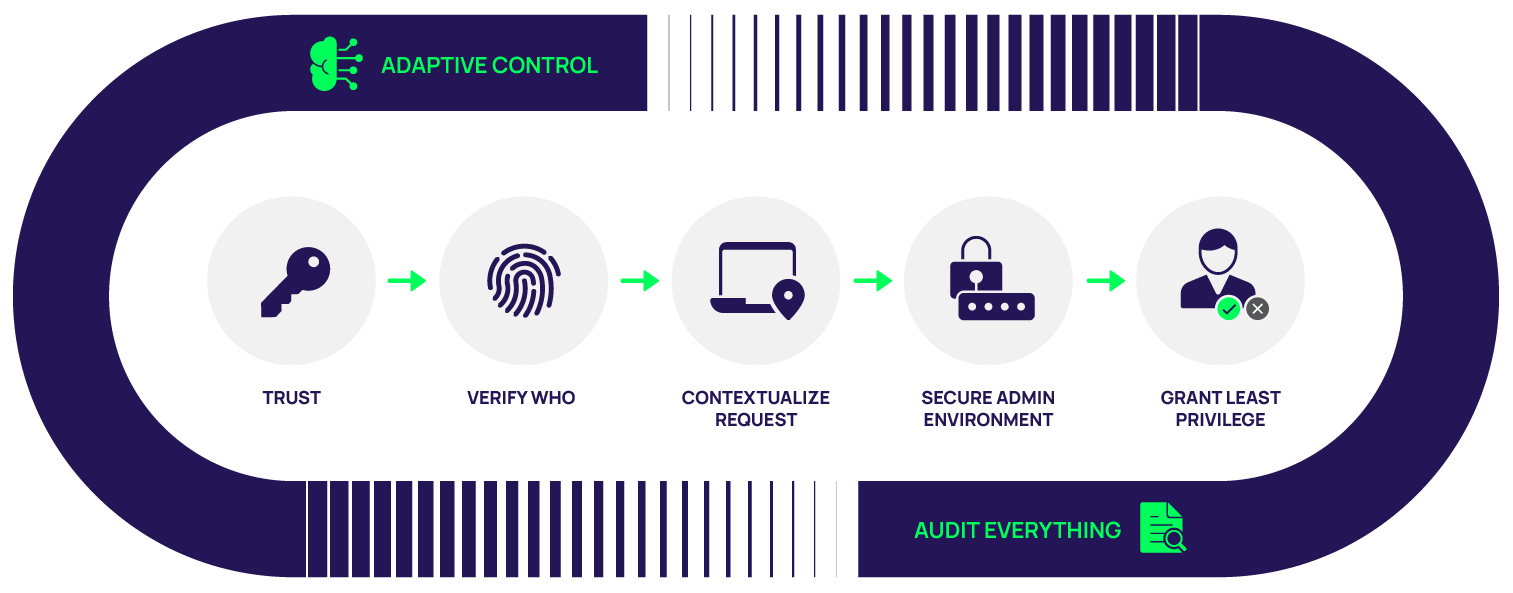

Com um modelo de segurança de confiança zero, ninguém é confiável automaticamente, mesmo que tenha ultrapassado o perímetro. Em vez disso, todas as identidades são verificadas, o acesso mínimo é concedido com base no contexto e as atividades são monitoradas para garantir que os controles estejam funcionando conforme o esperado.

Como você obtém a perspectiva de confiança zero?

O modelo de confiança zero (Zero Trust) requer vários controles de segurança em um ambiente de TI para proteger e gerenciar identidades, dispositivos, redes, aplicativos e dados.

Os recursos do PAM, como a verificação de identidades, a adoção da autenticação multifator (MFA) e a aplicação do privilégio mínimo, são essenciais para enfrentar os desafios da confiança zero.

Redefinição do PAM ultrapassado

Verifique quem está solicitando acesso

A confiança zero significa passar da confiança implícita, quando os usuários estão dentro da rede, para a confiança explícita, que é obtida por meio de formas crescentes de verificação do usuário e de dispositivos.

Estabeleça e gerencie identidades exclusivas e de baixo privilégio para todos os usuários que precisam de acesso privilegiado, incluindo TI, usuários corporativos, aplicativos e serviços. Permita o acesso just-in-time (período determinado) por meio de fluxos de trabalho e aplique a MFA em todos os lugares para proteger identidades.

Veja como gerenciar identidades na nuvem e no local com o Server PAM »

Limite e proteja contas privilegiadas

O recurso mais acessível do PAM e uma ótima maneira de remover muitos riscos de forma rápida e fácil é proteger contas privilegiadas compartilhadas e fazer a rotação automática das suas senhas regularmente.

O PAM inclui um mecanismo de política centralizado para gerenciar todas as solicitações de acesso, bem como aplicar aprovações e governança em todo o ciclo de vida das contas privilegiadas. Com o PAM implementado, é possível reduzir a superfície de ataque eliminando contas privilegiadas compartilhadas desnecessárias e protegendo as que são absolutamente necessárias em um cofre seguro.

Veja como o Secret Server na plataforma Delinea gerencia as contas privilegiadas »

Siga o princípio do privilégio mínimo

Para implementar uma estratégia de segurança de confiança zero, nunca conceda privilégios amplos ou permanentes. Em vez disso, forneça apenas o nível de privilégio necessário para realizar tarefas específicas e somente pelo período necessário. Qualquer elevação de privilégio deve ser aprovada e limitada em termos de tempo e escopo.

A eliminação das contas de admin locais evita a instalação de qualquer software mal-intencionado e a movimentação lateral. É essencial fornecer apenas acesso limitado às estações de trabalho e aos servidores.

Monitore e audite tudo

O monitoramento contínuo é um controle de segurança essencial em um modelo de confiança zero. Você deve supervisionar todas as atividades de usuários privilegiados e ser capaz de registrar, analisar e documentar tudo em um nível granular.

O PAM ajuda você a melhorar a responsabilidade, conduzir investigações forenses e comprovar a conformidade com as normas governamentais e as exigências do setor.

Veja como o Privileged Behavior Analytics detecta comportamentos anômalos »

Soluções de PAM para confiança zero

Avaliações gratuitas com todos os recursos que permitem que você comece a trabalhar rapidamente

Secret Server

Proteja as credenciais, garanta a complexidade das senhas e delegue o acesso baseado em funções.

Server PAM

Gerencie identidades e políticas de forma centralizada e, ao mesmo tempo, imponha o privilégio mínimo para servidores locais e hospedados na nuvem.

Privilege Manager

Remova os direitos do administrador local e implemente o controle de aplicativos baseado em políticas com uma única solução.

Cibersegurança de privilégios mínimos para leigos

EBOOK GRATUITO

O guia inteligente para dar o pontapé inicial em sua estratégia de privilégios mínimos. Baixe este eBook gratuito com 16 páginas para ver como limitar o acesso de usuários e aplicativos a contas privilegiadas, especialmente em endpoints, por meio de vários controles e sem impacto na produtividade.