Se protéger contre les attaques basées sur l'identité grâce à la détection et à la réponse aux menaces liées à l'identité

Gabe Avner

Sécuriser la surface des menaces liées à votre identité n’a jamais été aussi difficile. Cela n’a jamais été aussi critique.

Les attaquants connaissent le chemin de moindre résistance et, par conséquent, le gain le plus important consiste à utiliser des informations d’identification compromises pour obtenir un accès à privilèges aux actifs les plus sensibles de leurs cibles. Selon le rapport Verizon Data Breach Investigation Report de 2022 (DBIR), 48 % des violations impliquaient l’utilisation illégitime d’informations d’identification.

À mesure que vous passez au cloud, votre périmètre d’identité ne cesse de croître. Un plus grand nombre d'identités dans davantage d'environnements cloud obligeront votre équipe de sécurité à répondre aux questions suivantes :

- Que font nos identités avec leurs privilèges d’accès ?

- Avons-nous des comptes trop privilégiés ou obsolètes qui nuisent à leur posture de risque d'identité ?

- Sommes-nous exposés à un risque d’élévation des privilèges ?

- Existe-t-il des attaques d'usurpation d'identité contre notre fournisseur d'identité (IdP) ?

- De nouveaux administrateurs sont-ils créés illégalement ?

- Pouvons-nous détecter une activité d’identité suspecte ?

- Et pouvons-nous réagir efficacement si nous détectons une menace ?

En plus de ces défis, les attaquants ne cherchent pas seulement à compromettre les identités. Les adversaires s’efforcent également de saper les systèmes mêmes dont vous dépendez pour gérer les identités, augmentant ainsi les risques auxquels les équipes de sécurité sont confrontées.

Pour faire face à ces défis, les équipes de sécurité avant-gardistes adoptent une nouvelle approche qui traite l'identité comme toutes les autres surfaces de menace, en la sécurisant avec la même granularité et la même cohérence que leurs terminaux, réseaux et plates-formes cloud.

La détection et la réponse aux menaces d'identité comblent les failles de sécurité

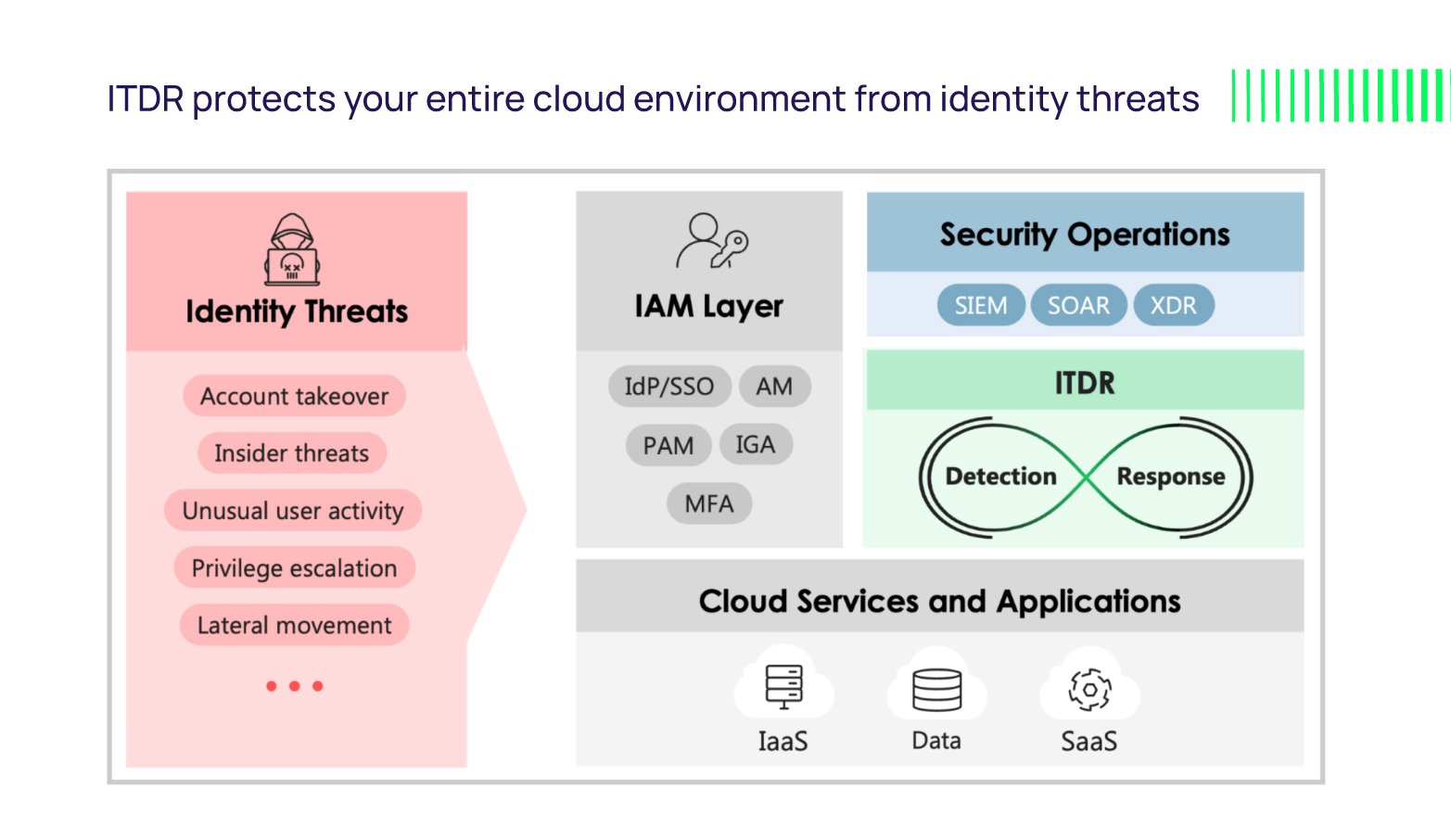

La détection et la réponse aux menaces d'identité (ITDR) est une discipline émergente de cybersécurité qui comble les lacunes exposées par les systèmes de gestion des identités et des accès (IAM) (EN).

« Les organisations ont déployé des efforts considérables pour améliorer les capacités IAM, mais une grande partie de ces efforts ont été concentrés sur la technologie visant à améliorer l'authentification des utilisateurs, ce qui augmente en réalité la surface d'attaque d'une partie fondamentale de l'infrastructure de cybersécurité », a rapporté Gartner. « Les outils ITDR peuvent aider à protéger les systèmes d’identité, à détecter quand ils sont compromis et à permettre une remédiation efficace. »

Les outils IAM existants sont créés comme outils de gestion plutôt que comme outils de sécurité. Ils ne surveillent pas de manière proactive les violations de politique ou de configuration. Bien que les outils IAM puissent être utilisés pour auditer les modifications après coup, ils ne peuvent pas détecter les violations en temps quasi réel.

L'ITDR ajoute une couche de sécurité nécessaire pour réduire les risques, identifier les menaces, faciliter la réponse et valider que les systèmes IAM ne sont pas compromis.

Orchestration des réponses de sécurité

En cas d'incident de sécurité ou de violation de politique, ITDR générera des alertes et déclenchera des actions dans un autre système pour résoudre le problème. Par exemple, lorsqu'ITDR détecte qu'une identité fait l'objet d'une utilisation abusive, il peut déclencher la suppression des privilèges de cette identité.

Atténuez les risques d’accès avec juste ce qu’il faut de privilèges

La protection contre les attaques basées sur l'identité nécessite d'atténuer les risques qui permettent le piratage de comptes et l'élévation des privilèges dans vos environnements IaaS, SaaS et IAM. La détection des comptes et privilèges obsolètes, des privilèges excessifs et d’autres risques cachés est la première étape vers l’atténuation. Vous pouvez ensuite supprimer ces risques pour limiter la capacité d’un acteur malveillant à exploiter l’accès et à causer des dommages.

Détecter et répondre aux menaces actives d’identité et d’accès

Réduire les risques en supprimant les comptes obsolètes, les voies d'élévation des privilèges, les privilèges excessifs et les erreurs de configuration dans l’IAM est une étape importante pour atteindre un état d'accès juste suffisant. L'ITDR identifie ces risques, ce qui rend votre organisation plus difficile à maîtriser pour les attaquants.

Malgré tous vos efforts, les acteurs malveillants cibleront toujours votre identité pour tenter d’exploiter leur accès et d’accéder à vos précieuses données. C’est à vous d’identifier leurs activités malveillantes et d’y répondre efficacement.

C’est ici que la surveillance continue par ITDR de vos environnements IaaS, SaaS et IAM vous permet de détecter :

- Attaques d’usurpation d’identité provenant de l’infrastructure d’identité

- Activités de connexion suspectes/anormales

- Modifications potentiellement malveillantes des identités et des privilèges d'accès

- Augmentations de privilèges au fur et à mesure qu'elles se produisent

- Tactiques, techniques et procédures (TTP) d'attaquants connus et inconnus basés sur les activités observées affectant les identités, les privilèges d'accès et les actifs (virtuels) sensibles

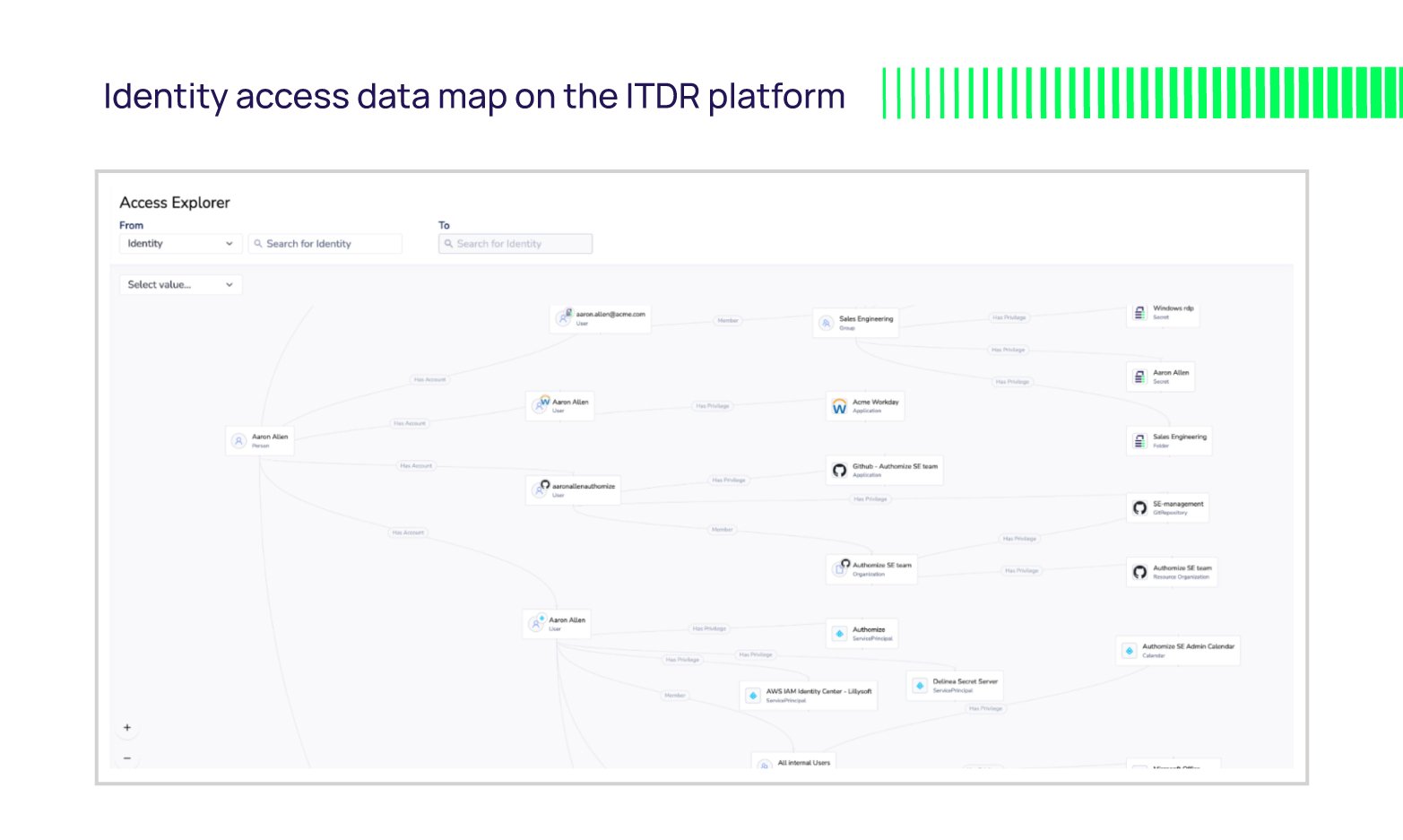

Une fois qu'une activité potentiellement malveillante est détectée et que les notifications sont envoyées, les équipes de sécurité peuvent utiliser les données d'identité et d'accès sur la plateforme ITDR pour enquêter sur les incidents rapidement et efficacement, en automatisant de nombreux processus d'enquête pour gagner du temps et de l'argent. Étant donné que toutes les identités, actifs, privilèges d’accès et activités sont cartographiés et enregistrés dans la solution ITDR, les enquêteurs disposent du contexte requis à portée de main pour évaluer et agir.

Les équipes de sécurité peuvent ensuite opérationnaliser ces données d'identité contextuelles dans le cadre d'un flux de travail holistique de réponse aux opérations de sécurité, en envoyant des alertes à leurs SIEM, SOAR, XDR et autres systèmes d'orchestration de sécurité centralisés pour prioriser et résoudre un incident. Les équipes disposent de ces données pour enquêter non seulement sur les alertes basées sur l'identité, mais également sur tous les incidents de sécurité qui surviennent, ajoutant ainsi des informations précieuses qui facilitent la compréhension des systèmes et des données auxquels un attaquant a pu accéder.

Authomize étend l'offre de sécurité de Delinea avec ITDR

En tant que première plateforme ITDR du secteur, Authomize offre aux clients Delinea la possibilité de :

- Renforcer la sécurité de votre identité avec juste ce qu'il faut d'accès partout

- Détecter les menaces actives dans les cloud (IaaS et SaaS) et l'infrastructure IAM

- Répondre efficacement et conformément aux politiques et procédures des opérations de sécurité

- Accélérer les enquêtes et prioriser les actions en fonction du contexte

L'intégration native avec Delinea Secret Server permet aux organisations d'obtenir une visibilité et un contrôle total sur les privilèges d'accès de toutes leurs identités depuis leur coffre-fort à travers les applications IaaS et SaaS.

Renforcer votre posture n’est que la première étape. En travaillant ensemble, Authomize permet aux clients de Delinea de détecter et de répondre aux menaces actives afin de maintenir en permanence la sécurité du cloud.

Faites le premier pas : comprenez le risque de sécurité de votre identité

Obtenez un rapport gratuit sur l’état du risque de sécurité de votre identité. L'outil vous aidera à découvrir et signaler les risques au sein de votre infrastructure d'identité (par exemple, comptes obsolètes ou inutilisés, administrateurs fantômes, comptes d'identité surprivilégiés sans protection MFA, etc.). Aucune installation n'est requise et vos résultats sont totalement privés et sécurisés.

Visitez Authomize pour en savoir plus sur notre plateforme ITDR (EN) et obtenez votre rapport d'évaluation gratuit (EN).